Vous l'avez peut-être déjà vu chez un influenceur, un youtubeur ou dans une publicité : certains fournisseurs de VPN mettent en avant un fonctionnement « RAM-only » qui serait plus sécurisé. Et Proton VPN explique que cette solution est de la poudre aux yeux.

Petit rappel sur le fonctionnement schématique d'un serveur VPN : il s'agit d'une liaison sécurisée entre votre appareil (smartphone, ordinateur, etc.) et un serveur. Ce serveur va ensuite se connecter à Internet pour vous transmettre les données. Utiliser un fournisseur de VPN, c'est donc laisser une société aller sur Internet à votre place en cachant en théorie vos activités à votre fournisseur d'accès. Les VPN sont très utilisés dans les entreprises pour donner un accès sécurisé à des ressources internes à une personne depuis l'extérieur grâce au lien sécurisé, mais d'autres emploient des VPN pour passer outre des restrictions géographiques (si le serveur a une adresse IP américaine, vous serez localisés aux États-Unis) ou pour effectuer des actions illégales, en imaginant que le fournisseur de VPN ne fournira pas votre identité à la justice en cas de demande1.

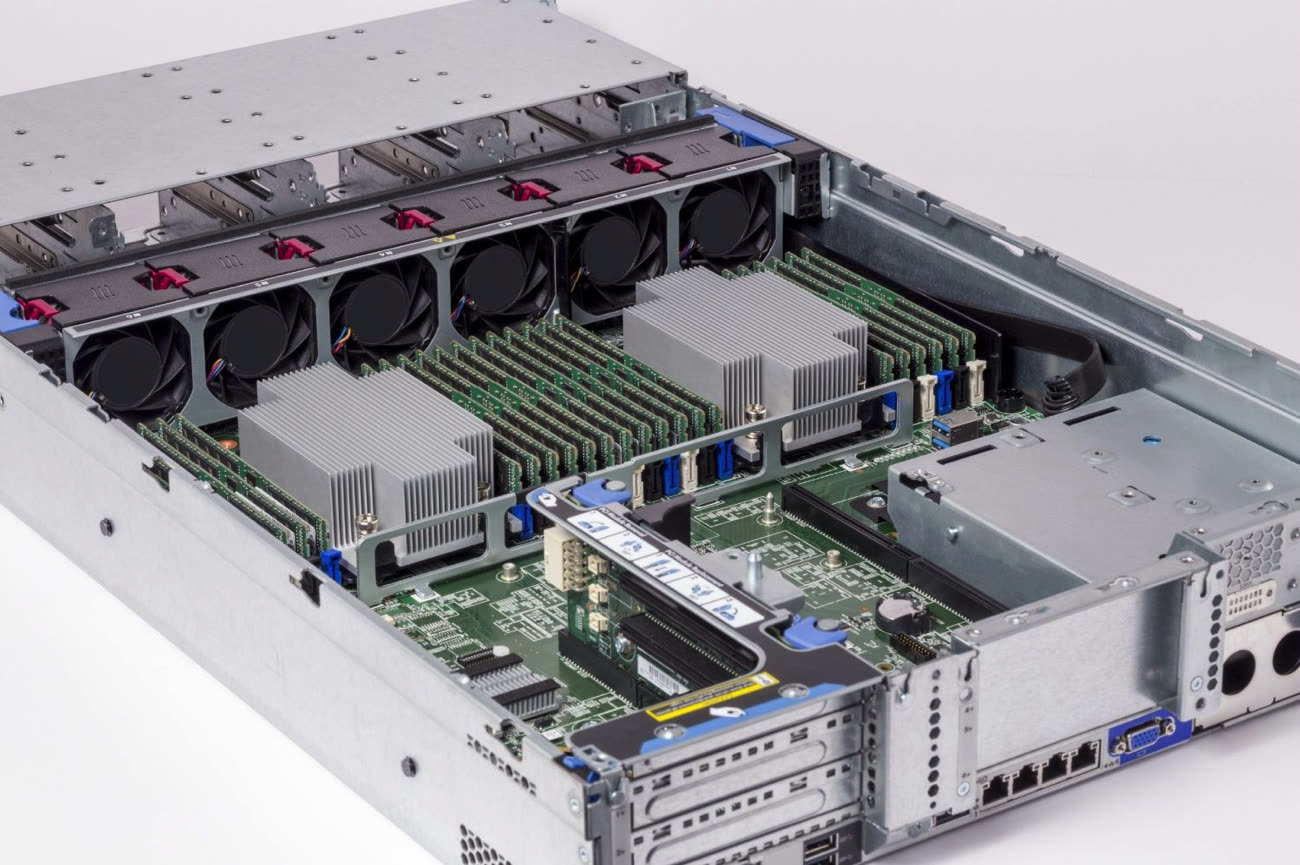

Dans le cas des serveurs « RAM-only », l'idée est de renforcer cette idée de sécurité pour ceux qui y croient. Le fonctionnement est simple : le serveur VPN ne stocke pas de données sur un support physique en dehors du système d'exploitation, et donc le simple fait d'éteindre le serveur suffit en théorie à effacer les données et les fameux logs de connexion (que certains se vantent de ne pas enregistrer).

De la poudre aux yeux

Pour Proton VPN, le raisonnement est biaisé. Premièrement, ils expliquent que ce sentiment de sécurité ne fonctionne que si le serveur est éteint2. Si quelqu'un — par exemple la justice — accède au serveur quand il est encore allumé, le fait que les données soient en RAM, sur un disque dur ou même sur un volume chiffré ne change rien : elles sont accessibles.

La société explique aussi que chiffrer les données permet dans la pratique les mêmes protections que des données stockées uniquement en RAM : sans la clé de chiffrement, les données sont inaccessibles si le serveur est éteint. Il faut bien évidemment que la clé de chiffrement ne soit pas stockée sur le serveur, ce qui est démontré de façon malicieuse en envoyant vers un article lié à un hack de Nord VPN. Et la société enfonce le clou avec un point intéressant : une société qui n'enregistre pas de données personnelles n'a pas réellement besoin de passer par un serveur « RAM-only » pour protéger les données personnelles de ses utilisateurs, par définition. Par ailleurs, Proton VPN met aussi en avant le fait que la localisation physique du serveur a de l'importance. Enfin, il faut bien le rappeler, même une société qui n'enregistre pas de logs en temps normal (ce que Proton VPN revendique) peut dans certains cas le faire si la justice le demande.

ProtonMail a communiqué l'adresse IP de plusieurs utilisateurs dans le cadre d'une enquête française

-

Si vous croyez encore à ce conte, nous sommes désolés pour vous. ↩︎

-

En réalité, le fait d'éteindre le serveur n'implique pas nécessairement que la RAM soit effacée. Quelques études ont montré qu'il est possible de récupérer les données dans de la RAM dans des conditions strictes et contraignantes, même si le système a été éteint. En effet, si la mémoire vive classique doit être rafraîchie de façon périodique pour garder les données, la durée de rétention peut atteindre plusieurs minutes dans certaines conditions… ce qui laisse le temps d'effectuer une copie. ↩︎