Une nouvelle méthode pour infecter des appareil iOS — qu'ils soient ou non jailbreakés — a été découverte par une société américaine. Palo Alto Networks a baptisé "WireLurker" une « famille de malwares qui cible OS X et iOS depuis maintenant six mois ». Des applications vérolées et surtout distribuées par des voies non officielles sont subrepticement installées sur des appareils iOS et des apps déjà en place peuvent être infectées.

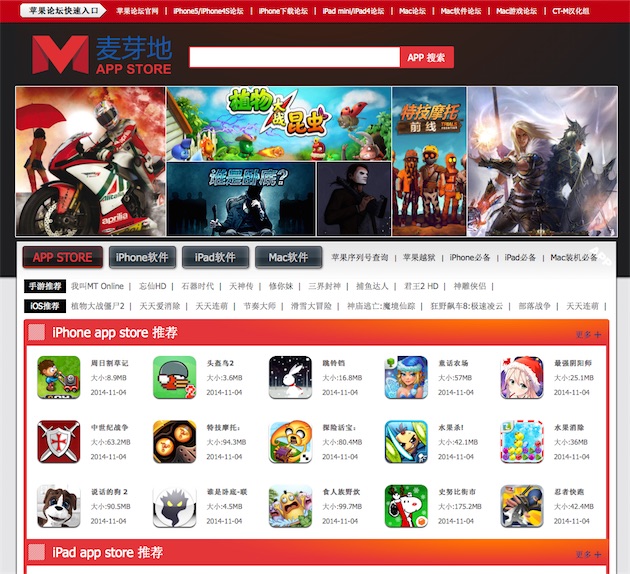

A la base, les "mules" sont des applications Mac téléchargées sur une boutique chinoise alternative, Maiyadi App Store. On se trouve donc dans un contexte déjà propice aux mauvaises rencontres.

Cette boutique propose un assortiment d'applications pour iOS et OS X dont certaines semblent tout ce qu'il y a de plus piratées. Une fois l'application vérolée et son malware installés sur le Mac, une surveillance commence pour détecter le branchement d'un appareil iOS sur le port USB.

Nul besoin que la cible soit jailbreakée pour qu'un malware y soit déposé. Le système se montre particulièrement sophistiqué dans sa construction, écrivent les chercheurs. Le malware est capable de récupérer des données sur le téléphone (carnet d'adresses, messages…) et contacter un serveur pour obtenir des instructions et des mises à jour.

WireLurker fait l'objet d'un développement soutenu, ajoute Palo Alto Networks qui estime à 467 le nombre d'applications Mac infectées pour véhiculer l'indésirable, des logiciels téléchargés plus de 365 000 fois.

Cette menace est importante et originale à plusieurs titres : par la quantité de logiciels Mac qu'elle utilise pour se déployer ; c'est a priori la seconde seulement à utiliser une connexion USB ; ce serait aussi la première à pouvoir générer automatiquement des apps infectées et à se comporter comme un virus pour celles existantes et elle est inédite dans sa capacité à attaquer des appareils non jailbreakés via des provisionning profiles utilisés dans les parcs iOS en entreprise. Reste que les objectifs de son ou de ses auteurs sont encore flous.

Suit une liste de consignes à suivre pour s'épargner cette rencontre (Palo Alto Networks vend à ce propos une solution pour sécuriser les communications des flottes d'entreprise). Beaucoup sont de bon sens : on ne branche pas son iPhone ou son iPad sur n'importe quel ordinateur, on se tient à l'écart des App Store non officiels, on utilise un anti-virus sur son Mac, etc. Palo Alto Networks assure avoir alerté Apple de sa découverte.

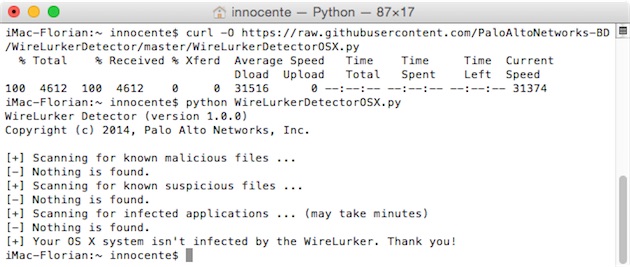

Palo Alto Network a mis en ligne un script pour vérifier si son Mac a été contaminé par ce malware - peu probable a priori vu sa nationalité - il s'exécute avec quelques commandes Terminal.

[MàJ] Apple a offert une réponse à iMore : « «Nous avons eu connaissance de l'existence de logiciels malveillants disponibles depuis un site de téléchargement destiné aux utilisateurs en Chine. Nous avons bloqué les applications identifiées pour les empêcher de s'exécuter. Comme toujours, nous recommandons aux utilisateurs de télécharger et d'installer des logiciels provenant de sources sûres."

Source :