Le Mac a-t-il connu sa première crise "majeure" en matière de sécurité avec Flashback ? Les déclarations de Docteur Web, l'éditeur russe d'antivirus, ont mis le feu aux poudres. D'après ses dires, ce malware aurait trouvé refuge sur plus de 600 000 ordinateurs estampillés d'une pomme.

Une "première" bien malheureuse qui suscite de la méfiance avec cette question en toile de fond : l'éditeur a-t-il manipulé les chiffres pour se faire un peu de publicité ?

Igor Soumenkov de Kaspersky vole au secours de son confrère. Suite à ces déclarations, l'éditeur de sécurité a également étudié la propagation de la dernière variante de Flashback (aussi baptisé Flashfake) : Trojan-Downloader.OSX.Flashfake.ab. Ce dernier prend la forme d'un applet Java, qui essaie de berner l'utilisateur en lui proposant d'installer une mise à jour d'Adobe Flash Player.

Bien entendu, au lieu de télécharger et installer le module d'Adobe, l'applet installe en douce le cheval de Troie qui entre alors immédiatement en contact avec un serveur distant dont il attend les instructions. Le composant installé est capable d'en télécharger d'autres et de les exécuter. Pour le moment, il semble que ce trojan se limite à modifier le comportement de Safari afin d'en tirer profit.

C'est la communication entre le trojan et ses bases qui a permis à Docteur Web et à Kaspersky de donner une estimation du nombre de Macintosh touché par Flashback. Igor Soumenkov explique que ses équipes ont fait de la rétroconception de l'algorithme permettant à Flashfake de communiquer avec des serveurs distants.

Pour se connecter à son "maître", le malware utilise des noms de domaine. Ces derniers sont générés à l'aide de deux algorithmes. Le premier est basé sur la date du jour. Le second est conçu à l'aide de plusieurs variables qui sont chiffrées à l'intérieur du trojan.

Une fois l'algorithme décortiqué, Kaspersky a enregistré le nom de domaine relatif au 6 avril et a enregistré les différentes requêtes qui lui ont été faites par les ordinateurs infectés. Le nom de domaine en question est : krymbrjasnof.com. À titre d'information, ce nom de domaine a été déposé le 5 avril.

Les conclusions de Kaspersky sont très proches de Dr. Web. En moins de 24 heures, le serveur a reçu 620 000 connexions de bots. Kaspersky rappelle que chaque bot possède un identifiant unique, ce qui lui laisse à penser que son estimation est relativement précise.

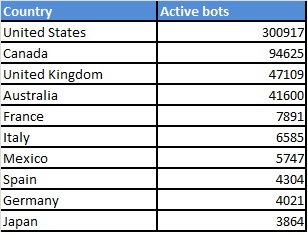

En matière de propagation géographique, les conclusions de Kaspersky sont également similaires à celles de son confrère. Les États-Unis sont le principal pays touché avec plus de 300 000 IP. On trouve ensuite le Canada, le Royaume-Uni et l'Australie.

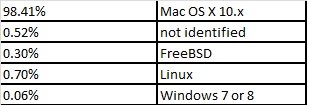

Seul point d'interrogation pour Kaspersky : les ordinateurs qui se sont connectés à ses serveurs sont-ils bien des Mac ? L'éditeur de sécurité a basé ses estimations sur les en-têtes laissés par le bot lors de chaque connexion.

Cette donnée peut être aisément manipulée, mais non seulement les concepteurs de ce Cheval de Troie n'ont aucun intérêt à le faire et d'autre part, la faille utilisée a été bouchée sur les autres plates-formes il y a plusieurs mois.

600 000 Mac infectés ? À titre de comparaison, Apple a vendu l'année dernière près de 18 millions d'ordinateurs. En fonction des estimations, le parc de Macintosh encore en activité oscille entre 45 millions et 75 millions d'unités.

On pourra toujours mettre en doute la position de Kaspersky, mais une chose est certaine, si cette histoire est avérée, Apple paie là son incroyable laxisme en matière de sécurité concernant Java. Oracle a publié un correctif réglant cette faille de sécurité qualifiée de critique à la mi-février. Il a fallu attendre près de deux mois avant que la firme de Cupertino propose le sien (lire aussi Nouvelle mise à jour Java pour OS X [MàJ]).

Ce n'est pas la première fois qu'Apple joue avec le feu au sujet de Java. En 2009, elle avait réglé une faille assez grave avec quasiment sept mois de retard sur les autres (lire : Java sur Mac se traine des failles depuis six mois).

Avec OS X Lion, Apple a décidé de ne plus installer Java par défaut, et c'est sans doute une bonne chose pour la sécurité des utilisateurs, non pas parce que Java est une mauvaise technologie, mais parce que la marque à la pomme ne lui offre pas un support digne de ce nom.

La situation à l'avenir devrait toutefois s'arranger. Suite à un accord intervenu entre Apple et Oracle (lire : Java : un accord entre Apple et Oracle), Java SE 7, la prochaine version majeure de Java, ne sera plus distribuée par Apple, mais directement par Oracle. Une première developer preview de JDK 7 pour Mac OS X est déjà disponible au téléchargement depuis plusieurs mois (lire : Java : Oracle clarifie ses plans pour Mac et lorgne sur iOS).

Cette affaire de Cheval de Troie intervient alors que les chercheurs en sécurité avaient tendance à distribuer les bons points à l'élève Apple ces derniers mois, aussi bien au sujet d'iOS que d'OS X. Dans un sens comme dans un autre, les choses en matière de sécurité peuvent aller très vite…

Sur le même sujet :

- L'incroyable business des failles de sécurité

- Flashback : Office 2004 et utilitaire de détection