Depuis une vingtaine de jours, un faux anti-virus pour Mac se promène sur le web et sur les machines de certains utilisateurs. Des derniers jours encore des lecteurs nous ont dit y avoir été confrontés. Il est bon de refaire un point sur le sujet et sur la manière de se débarrasser de cet importun.

Un virus ou un anti-virus ?

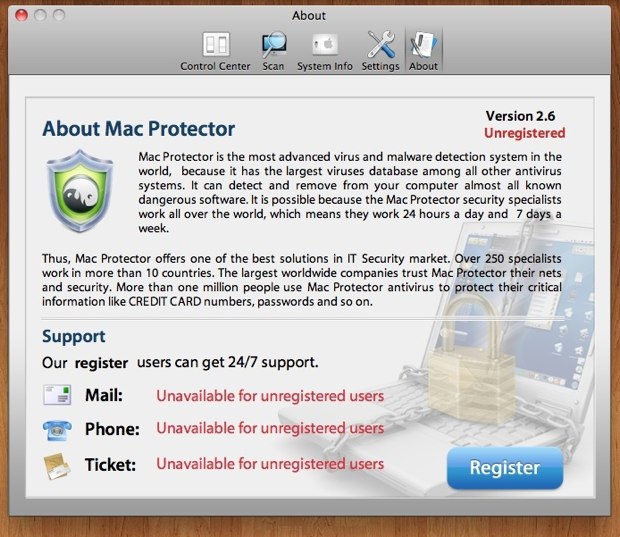

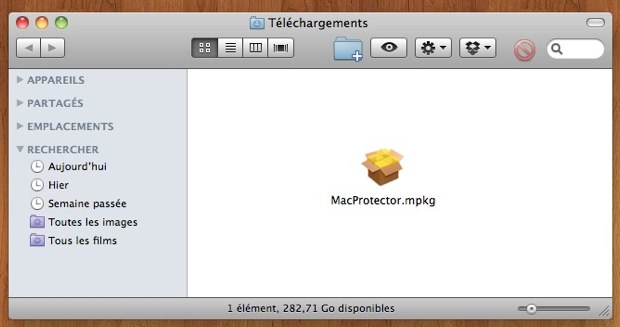

Précision indispensable, on ne parle pas ici d'un virus. Baptisé selon les cas MacDefender, MacSecurity ou encore MacProtector ce logiciel se fait passer pour un anti-virus. Il a été repéré le 2 mai dernier par Intego sous le nom de MacDefender, mais au fil du temps il se présente sous d'autres appellations.

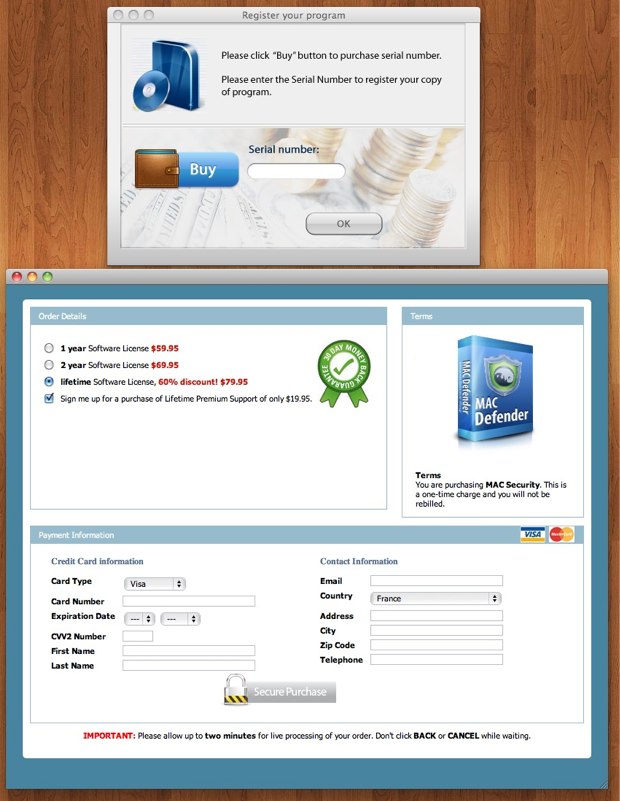

Son objectif est de vous faire croire que votre machine est infectée et de vous amener, volontairement, à acheter en ligne la version complète du logiciel, seule capable de traiter les virus prétendument découverts. Il y a tromperie, mais l'opération se fait à découvert. Ce qui peut endormir la méfiance de quelques-uns. Il s'agit donc in fine de vous pousser à fournir vos informations de carte de crédit.

Comment fonctionne-t-il ?

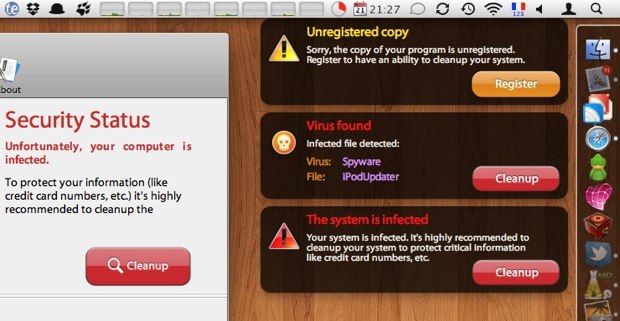

Après avoir été téléchargée, cette application s'installe comme n'importe quelle autre. Mac OS X demande le mot de passe utilisateur et à l'issue de cette étape, une nouvelle icône apparaît dans la barre des menus - sans son article Quitter, évidemment- et aussitôt ce MacProtector se met en action.

Sans surprise, il va vous signifier la présence de virus infectant votre Mac. On reconnaîtra aux développeurs de cette application d'avoir bien fait les choses (ne manque qu'une traduction). Elle peut sans mal être confondue avec un outil légitime. Elle propose un moniteur d'activité intégré, des options de scan… toutes choses qui au final "font vrai".

Mais dès lors que l'on veut nettoyer son Mac, le bouton Cleanup va vous renvoyer sur le formulaire d'achat, avec un choix de licences et tous les champs nécessaires à la saisie de ses infos de carte de crédit.

Comment désinstaller l'application ?

Il faut d'abord forcer l'application à quitter puisqu'elle ne propose pas cette option à l'utilisateur.

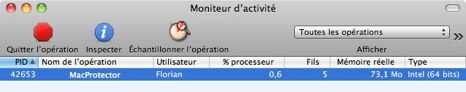

- Lancez Moniteur d'activité (il est situé dans le dossier Applications > Utilitaires)

- Vérifiez que le menu à droite affiche "Toutes les opérations" et dans le champ de recherche "Filtre" tapez le nom de l'application (MacProtector dans notre cas, mais cela dépend de la variante que vous avez téléchargée)

- Sélectionnez l'opération qui apparaît (elle désigne l'application en activité) et cliquez le bouton "Quitter l'opération" puis confirmez et quittez Moniteur d'activité.

- Allez ensuite dans Préférences Système, puis Comptes puis Ouverture et supprimez la référence à MacProtector dans les éléments devant se lancer au démarrage

- Enfin, pour supprimer l'application, mais aussi ses dépendances installées dans le système, le plus simple est d'utiliser le désinstalleur AppCleaner [1.2.2 - 1,9 Mo - Mac OS X 10.4 - VF - Don]. Faites glisser sur sa fenêtre l'application MacProtector, quatre éléments seront listés, cliquez sur Supprimer et videz la corbeille

Comment cette application est arrivée là ?

On peut récupérer cette application après une simple recherche sur Google Images. Et nul besoin d'aller chercher des contenus pornographiques. L'un de nos lecteurs par exemple recherchait au départ des fonds de coloriage pour enfants. Arrivé sur le site en question une seconde fenêtre s'est ouverte dans Firefox avec un contenu singeant celui du Finder et alertant de la présence de virus. Tout clic à l'intérieur de cette page déclenche le téléchargement du faux anti-virus.

La technique est connue sous le terme de SEO (Search Engine Optimization) Poisoning. Cela consiste à utiliser une faille d'un serveur ou mettre à profit des mots de passe volés de serveurs FTP, afin d'y déposer un script. Celui-ci va générer à la volée des pages web destinées à être repérées et indexées en bonne position par Google. De faux sites sont mis en place pour attirer Google vers ces pages dynamiques. Le contenu de celles-ci se basera sur des recherches populaires afin de multiplier les chances d'être trouvées par les internautes. En cliquant sur l'image désirée, l'internaute va déclencher un script qui, pour reprendre notre exemple, affichera une nouvelle page dans le navigateur, avec l'alerte anti-virus, adaptée selon que vous arrivez depuis un PC ou un Mac.

On a donc affaire à une "banale" tentative d'extorsion de données personnelles au moyen d'une application donnant tous les gages, ou presque, de sérieux. Son existence ne traduit en rien une apparition subite de virus sur Mac OS X. Un vétéran du Mac ne se laissera peut-être pas prendre - la menace virale restant plus que faible - mais tout le monde n'a pas cette connaissance de la plateforme.

En se comportant comme une application normale et en jouant sur les ressorts de la peur d'une infection virale, celle-ci peut aisément tromper des individus. D'autant plus facilement que l'utilisateur est lui-même responsable, de bout en bout, de l'installation du logiciel. D'aucuns, rompus à à l'outil informatique et à ses codes, oublient souvent que pour d'autres utilisateurs, toutes ces choses, restent complexes sinon mystérieuses. Ce sont précisément ces utilisateurs, ceux qui hésitent à aller à l'encontre ce qui est marqué à l'écran, qui risquent de tomber dans le piège. Aidés en cela que depuis la recherche sur Google jusqu'à la mise en route du logiciel, aucune alerte inhabituelle n'a retenti…

Sur le même sujet :

- MAC Defender : le malware qui embarrasse AppleCare