La faille de sécurité découverte par Linuz Henze est remarquable à plus d’un titre. Tout d’abord, elle permet de subtiliser les identifiants et les mots de passe stockés dans les Trousseaux d’accès de Mojave, sans que le malandrin ne possède le mot de passe admin de l’utilisateur. Dans la vidéo ci-dessous, le chercheur exploite la brèche grâce à KeySteal, un petit logiciel développé pour l’occasion. Il parvient à récupérer les données présentes dans les trousseaux Session et Système (mais pas dans le trousseau iCloud, immunisé).

La vulnérabilité, qui concerne aussi les Mac protégés avec SIP, n’a pas besoin des informations de contrôle d’accès du trousseau. Une vraie belle faille en somme, mais — et c’est l’autre aspect notable de cette découverte —, Linuz Henze n’a aucune intention d’en révéler les détails à Apple comme c’est pourtant l’usage.

Le spécialiste de la sécurité, qui n’en est pas à sa première trouvaille, entend ainsi protester contre le fait qu’Apple n’a pas de programme de chasse aux bugs pour macOS. Le « bug bounty » administré par le constructeur ne propose de récompenses qu’aux découvreurs de failles iOS.

Ce programme a d’ailleurs du plomb dans l’aile, c’est un club très fermé dont les sommes sont jugées insuffisantes en regard d’initiatives tierces bien plus rémunératrices (lire : Le programme de chasse aux bugs d'Apple fait un flop). Apple doit d’ailleurs revoir la gestion et le traitement des rapports de bugs suite à l’imbroglio de la faille FaceTime. macOS sera peut-être pris en compte à cette occasion.

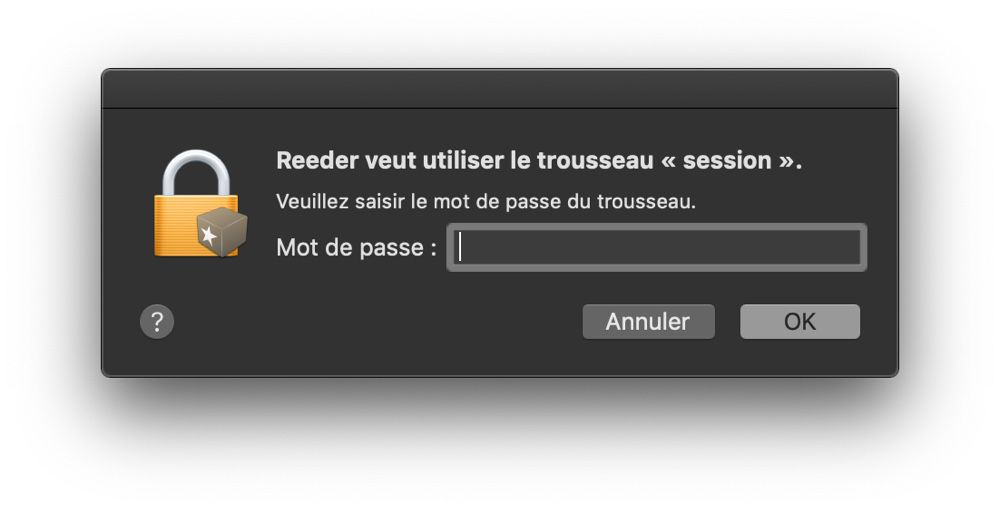

Pour se prémunir en attendant un correctif qu’Apple aura du mal à fournir par manque d’information, il est toujours possible de verrouiller le trousseau Session (clic droit sur le trousseau), mais cela va multiplier les demandes de saisie du mot de passe dans macOS.

Source :