macOS High Sierra n’est pas disponible depuis quelques heures qu’une faille de sécurité assez sérieuse est déjà connue. Un chercheur en sécurité qui a travaillé pour la NSA a présenté sur Twitter la preuve que le trousseau d’accès du système n’est pas aussi sécurisé qu’il devrait l'être. Cet utilitaire est chargé de stocker les mots de passe des sites web, les clés de sécurité des réseau Wi-Fi, mais aussi les numéros de vos cartes de paiement.

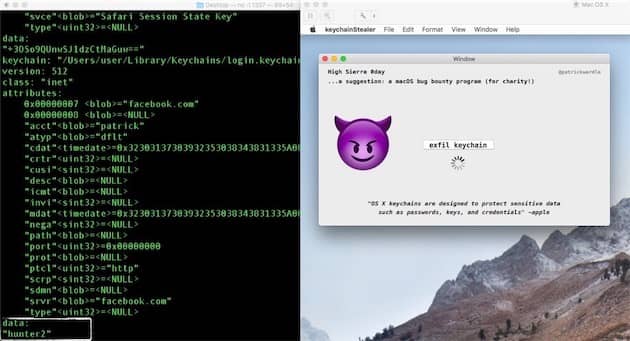

Autant dire qu’il contient des informations sensibles qui devraient rester chiffrées tant que vous ne voulez pas les utiliser. Pourtant, ce chercheur a déniché une faille qui lui a permis de créer une app capable de diffuser les données en clair. En passant ensuite par le terminal, il peut afficher tous les mots de passe en texte et certainement toutes les données sensibles enregistrées dans le trousseau d’accès de macOS.

Ce qui est particulièrement inquiétant, c’est que cette faille de sécurité est exploitée sans les autorisations root, c'est-à-dire sans avoir à autoriser le programme avec le mot de passe d’un administrateur sur le Mac. keychainStealer, l’app créée pour la démonstration, peut être lancée directement et elle fait son travail dans les limites de sécurité imposées par le sandboxing.

En théorie, une app ne devrait pas avoir accès au trousseau d’accès. Et même si c’était le cas, elle ne devrait pas pouvoir lire les données sans le mot de passe maître, car elles devraient être chiffrées. C’est une faille très sérieuse qui a été dénichée ainsi et Apple va probablement la régler très rapidement.

L’auteur de cette découverte n’a pas publié de code qui permettrait d’exploiter la faille, laissant ainsi à Apple le temps nécessaire pour réagir et la corriger avec une mise à jour. Cela fait quelques années que macOS améliore ses sécurités contre ce genre d’apps malveillantes, mais il est difficile d’éliminer avec certitude toutes les failles de sécurité.

Notons au passage que le système est configuré par défaut pour ne pas lancer des apps comme keychainStealer, qui ne sont pas signées avec un certificat développeur fourni par Apple. Seule la nouvelle version de macOS est a priori touchée, mais puisque le code source n’a pas été fourni, peut-être que les anciennes versions souffrent de la même faille de sécurité.

[MàJ 25/09/2017 22h48] : la faille de sécurité n’est pas spécifique à High Sierra. Inutile de reporter une mise à jour donc, et espérons qu’Apple corrige la faille au plus vite.

Source :