Mat Honan, journaliste chez Wired a perdu l'accès à sa vie numérique en se faisant hacker ses comptes Apple, Gmail et Twitter (lire : Sécurité : Apple a donné trop facilement accès à un compte iCloud). Dans un long article, il revient sur cet épisode malheureux et détaille la méthode utilisée par les malfaiteurs.

Ce qui frappe à la lecture de cet article, c'est la simplicité de la méthode mise en œuvre. Il ne s'agit pas de connaître des méthodes informatiques complexes, mais uniquement d'exploiter les failles du système. Les mots de passe de Mat Honan n'ont jamais été forcés, les hackeurs ont simplement commencé avec son compte Twitter. Par un lien vers son site, ils trouvent une adresse Gmail et ils ont fait une demande de réinitialisation de mot de passe.

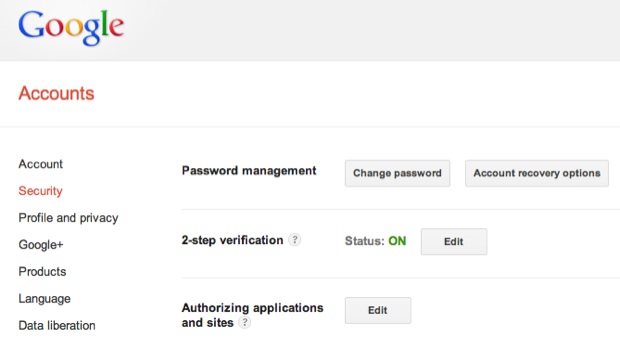

Le journaliste n'ayant pas activé la vérification en deux étapes proposée par Google, ils ont pu accéder à l'adresse mail iCloud qui était enregistrée sur le compte Gmail comme adresse de secours. Cette option, à activer dans les réglages de sécurité du compte, ajoute votre numéro de téléphone dans l'équation : un code est envoyé par SMS sur votre téléphone pour valider le compte. Cette protection supplémentaire est indispensable pour assurer une meilleure sécurité de votre boîte mail.

À ce stade, les hackeurs avaient l'adresse Gmail et iCloud de leur cible. L'étape suivante consistait à récupérer deux informations personnelles : une adresse de facturation et les quatre derniers numéros de sa carte bleue. La première se retrouve assez facilement, ils ont utilisé dans ce cas le nom de domaine de Mat Honan qui est associé à une adresse postale.

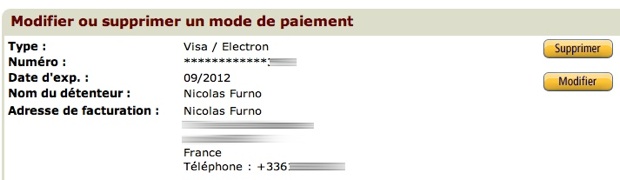

Le numéro de carte bleue était un petit peu plus complexe à récupérer, mais beaucoup trop simple au regard des enjeux. La porte d'entrée cette fois était le compte Amazon du journaliste. Par une série d'appels au support technique de la boutique, les malfaiteurs ont obtenu un accès au compte de Mat Honan et donc aux quatre derniers chiffres de toutes les cartes bleues associées.

Ces quelques informations personnelles en main, les hackeurs sont passés à l'action en appelant le support d'Apple. Ce dernier a simplement besoin du nom, de l'adresse de facturation et des quatre derniers chiffres de la carte bleue associée au compte pour débloquer ce dernier. Si vous avez ces informations, vous pouvez très facilement vous faire passer pour un autre et de fournir un mot de passe temporaire.

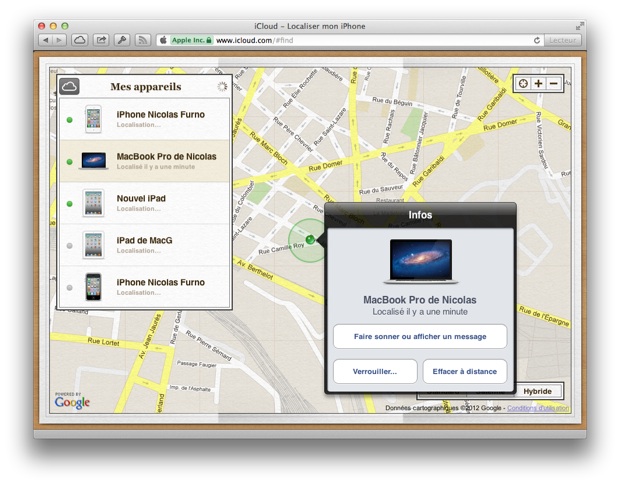

Avec celui-ci, les hackeurs ont eu accès à iCloud. Ils ont utilisé la fonction Localiser mon iPhone pour bloquer et effacer non seulement ses terminaux iOS, mais aussi son Mac qui lui servait autant pour le travail que pour ses données personnelles. En quelques minutes, Mat Honan avait perdu tous ses terminaux — écrans noirs impossibles à débloquer —, mais aussi des photos de sa fille qu'il n'avait jamais sauvegardées. Dans la foulée, les hackeurs ont pris le contrôle de son compte Twitter qui était d'ailleurs leur seul but, la suppression des appareils n'étant qu'un dommage collatéral pour lui bloquer tout accès.

Au-delà de l'anecdote personnelle, cette histoire rappelle à quel point il faut être attentif à sa vie numérique à l'heure du cloud généralisé. Mat Honan avait fait une série d'erreurs qui ont permis aux hackeurs de réussir leur coup, mais cela peut arriver à tout le monde. Vous avez sûrement un compte iCloud, peut-être hérité d'un compte .Mac, et ce compte a pris une place plus importante que vous ne l'imaginez peut-être.

Pour éviter le cauchemar qu'a connu Mat Honan, voici quelques pistes à suivre :

Mat Honan a mis en valeur des failles de sécurité à la fois du côté d'Apple et d'Amazon. Pour l'heure, la méthode qu'il détaille dans Wired fonctionne toujours, mais Apple dit envisager de nouvelles mesures pour renforcer la sécurité de ses clients. Amazon, en revanche, ne s'est pas exprimée sur le sujet.

Ce qui frappe à la lecture de cet article, c'est la simplicité de la méthode mise en œuvre. Il ne s'agit pas de connaître des méthodes informatiques complexes, mais uniquement d'exploiter les failles du système. Les mots de passe de Mat Honan n'ont jamais été forcés, les hackeurs ont simplement commencé avec son compte Twitter. Par un lien vers son site, ils trouvent une adresse Gmail et ils ont fait une demande de réinitialisation de mot de passe.

Le journaliste n'ayant pas activé la vérification en deux étapes proposée par Google, ils ont pu accéder à l'adresse mail iCloud qui était enregistrée sur le compte Gmail comme adresse de secours. Cette option, à activer dans les réglages de sécurité du compte, ajoute votre numéro de téléphone dans l'équation : un code est envoyé par SMS sur votre téléphone pour valider le compte. Cette protection supplémentaire est indispensable pour assurer une meilleure sécurité de votre boîte mail.

À ce stade, les hackeurs avaient l'adresse Gmail et iCloud de leur cible. L'étape suivante consistait à récupérer deux informations personnelles : une adresse de facturation et les quatre derniers numéros de sa carte bleue. La première se retrouve assez facilement, ils ont utilisé dans ce cas le nom de domaine de Mat Honan qui est associé à une adresse postale.

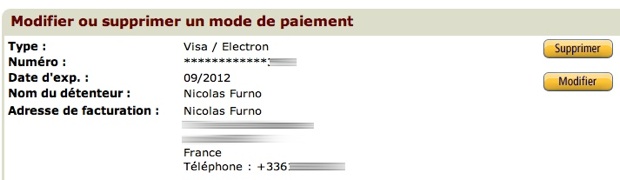

Le numéro de carte bleue était un petit peu plus complexe à récupérer, mais beaucoup trop simple au regard des enjeux. La porte d'entrée cette fois était le compte Amazon du journaliste. Par une série d'appels au support technique de la boutique, les malfaiteurs ont obtenu un accès au compte de Mat Honan et donc aux quatre derniers chiffres de toutes les cartes bleues associées.

Pour le moment, Amazon donne un accès un peu trop simple à ces informations sensibles. Pour éviter tout problème, supprimez toutes les informations de paiement du site et saisissez-les manuellement à chaque commande.

Ces quelques informations personnelles en main, les hackeurs sont passés à l'action en appelant le support d'Apple. Ce dernier a simplement besoin du nom, de l'adresse de facturation et des quatre derniers chiffres de la carte bleue associée au compte pour débloquer ce dernier. Si vous avez ces informations, vous pouvez très facilement vous faire passer pour un autre et de fournir un mot de passe temporaire.

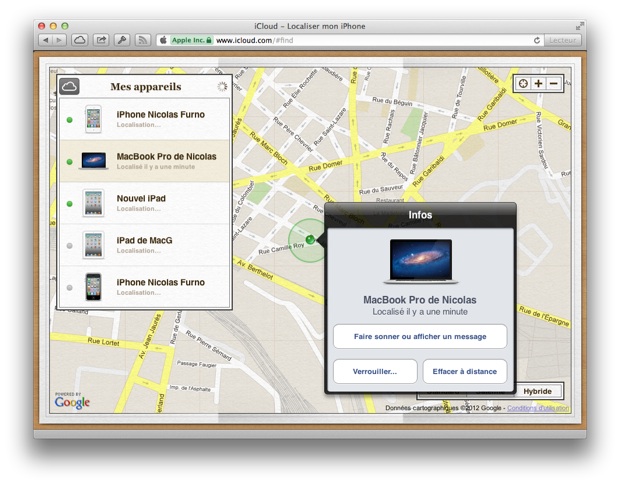

Avec celui-ci, les hackeurs ont eu accès à iCloud. Ils ont utilisé la fonction Localiser mon iPhone pour bloquer et effacer non seulement ses terminaux iOS, mais aussi son Mac qui lui servait autant pour le travail que pour ses données personnelles. En quelques minutes, Mat Honan avait perdu tous ses terminaux — écrans noirs impossibles à débloquer —, mais aussi des photos de sa fille qu'il n'avait jamais sauvegardées. Dans la foulée, les hackeurs ont pris le contrôle de son compte Twitter qui était d'ailleurs leur seul but, la suppression des appareils n'étant qu'un dommage collatéral pour lui bloquer tout accès.

Une fois que quelqu'un a accès à la fonction Localiser mon iPhone, il peut effacer tous les appareils associés au compte en quelques clics.

Au-delà de l'anecdote personnelle, cette histoire rappelle à quel point il faut être attentif à sa vie numérique à l'heure du cloud généralisé. Mat Honan avait fait une série d'erreurs qui ont permis aux hackeurs de réussir leur coup, mais cela peut arriver à tout le monde. Vous avez sûrement un compte iCloud, peut-être hérité d'un compte .Mac, et ce compte a pris une place plus importante que vous ne l'imaginez peut-être.

Pour éviter le cauchemar qu'a connu Mat Honan, voici quelques pistes à suivre :

- activer la vérification en deux étapes de Google ;

- supprimer l'enregistrement des moyens de paiement sur le site d'Amazon ;

- éviter de toujours reprendre la même adresse mail ([email protected], [email protected], [email protected], etc.) ;

- ne jamais utiliser deux fois le même mot de passe et privilégiez des mots de passe générés aléatoirement que vous pourrez stocker avec 1Password ou un concurrent ;

- désactiver la fonction "Localiser mon Mac" pour rendre l'effacement à distance impossible ;

- sauvegarder toutes vos données régulièrement et sur un disque dur local.

En coupant la fonction "Localiser mon Mac", vous ne pourrez effacer à distance ou bloquer votre Mac, mais personne ne pourra le faire à votre place non plus.

Mat Honan a mis en valeur des failles de sécurité à la fois du côté d'Apple et d'Amazon. Pour l'heure, la méthode qu'il détaille dans Wired fonctionne toujours, mais Apple dit envisager de nouvelles mesures pour renforcer la sécurité de ses clients. Amazon, en revanche, ne s'est pas exprimée sur le sujet.