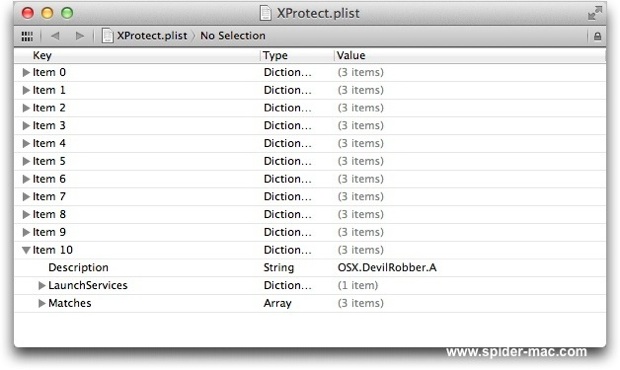

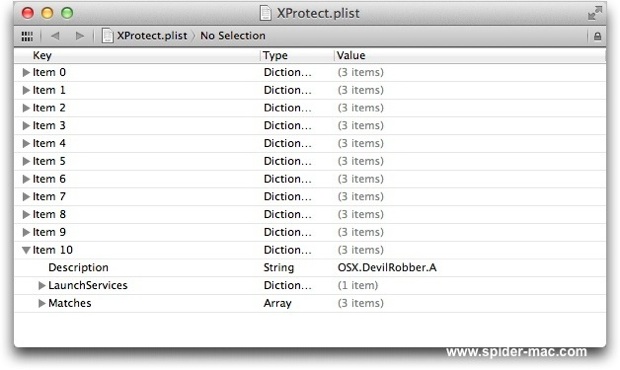

Le dernier malware en date découvert il y a un peu moins d’une semaine, est maintenant parfaitement “géré” par Mac OS X. Apple a récemment mis à jour le fichier de définition de XProtect, afin de bloquer DevilRobber.A avant qu’il ne fasse des dégâts.

Ce dernier a pour particularité de se dissimuler à l'intérieur de différentes applications Mac qui font office, malgré elles, de mules. C’était le cas notamment d’une version de GraphicConverter 7.4 qui circule apparemment sur BitTorrent.

Concrètement, ce trojan aux dires d’Intego (lire : Des logiciels Mac comme mules pour un malware) est capable de faire les choses suivantes :

- Il vérifie d'abord la présence de LittleSnitch et le désactive si nécessaire

- Il s'installe ensuite dans le dossier LaunchAgent de manière à s'exécuter à chaque ouverture de session

- Il lance quelques recherches Spotlight et insère ses trouvailles dans un fichier texte. Il récupère l'historique des commandes Terminal lancées par l'utilisateur ; l'historique de Safari ; il fait une capture d'écran et enregistre le tout. Il récupère aussi d'éventuels Bitcoins (une monnaie virtuelle). Une autre variante, explique Intego, attrape au passage le fichier du Trousseau d'accès.

- Il ouvre ensuite un port (34522), attend que l'utilisateur saisisse ses identifiants de session et les récupère puis communique ces données vers un serveur distant. Il continue ensuite à scanner le réseau ou encore chercher des images pédophiles. Il peut aussi tirer sur les ressources processeur de la carte graphique en essayant de générer des Bitcoins par des séries de calculs.

Ce dernier a pour particularité de se dissimuler à l'intérieur de différentes applications Mac qui font office, malgré elles, de mules. C’était le cas notamment d’une version de GraphicConverter 7.4 qui circule apparemment sur BitTorrent.

Concrètement, ce trojan aux dires d’Intego (lire : Des logiciels Mac comme mules pour un malware) est capable de faire les choses suivantes :

- Il vérifie d'abord la présence de LittleSnitch et le désactive si nécessaire

- Il s'installe ensuite dans le dossier LaunchAgent de manière à s'exécuter à chaque ouverture de session

- Il lance quelques recherches Spotlight et insère ses trouvailles dans un fichier texte. Il récupère l'historique des commandes Terminal lancées par l'utilisateur ; l'historique de Safari ; il fait une capture d'écran et enregistre le tout. Il récupère aussi d'éventuels Bitcoins (une monnaie virtuelle). Une autre variante, explique Intego, attrape au passage le fichier du Trousseau d'accès.

- Il ouvre ensuite un port (34522), attend que l'utilisateur saisisse ses identifiants de session et les récupère puis communique ces données vers un serveur distant. Il continue ensuite à scanner le réseau ou encore chercher des images pédophiles. Il peut aussi tirer sur les ressources processeur de la carte graphique en essayant de générer des Bitcoins par des séries de calculs.