Les certificats TLS/SSL sont indispensables à la communication sécurisée sur Internet : ils sont le garant de la confiance que vous pouvez accorder au site sur lequel vous allez vous connecter. Pierre angulaire de la sécurité sur Internet, ils sont aujourd'hui une cible de choix pour les pirates : obtenez-en un, et vous pourrez montrer patte blanche avec les plus mauvaises intentions du monde.

Les certificats TLS/SSL sont indispensables à la communication sécurisée sur Internet : ils sont le garant de la confiance que vous pouvez accorder au site sur lequel vous allez vous connecter. Pierre angulaire de la sécurité sur Internet, ils sont aujourd'hui une cible de choix pour les pirates : obtenez-en un, et vous pourrez montrer patte blanche avec les plus mauvaises intentions du monde.En mars dernier, un hacker iranien avait réussi à obtenir du fournisseur de certificats Comodo neuf certificats pour des domaines appartenant à Microsoft, Google, Mozilla ou Skype. Un hacker qui aurait réussi à détourner le système DNS d'un utilisateur dont l'OS ou le navigateur considère que le certificat contrefait est valide pourrait mener l'utilisateur a un site malicieux qui aurait non seulement l'apparence d'un site connu, mais se ferait techniquement passer pour lui (URL d'origine affichée dans le navigateur, connexion sécurisée, etc.).

Ce problème s'est à nouveau posé ces derniers jours : des hackers, à nouveau iraniens semble-t-il, ont réussi à obtenir des certificats valides sur l'ensemble des services de Google chez Diginotar. De quoi construire par exemple un faux Gmail se faisant complètement passer pour le vrai, et ainsi intercepter les communications des opposants au régime. Un véritable effet domino qui pose la question de la faiblesse — relative — du système TSL/SSL centralisé et basé uniquement sur la confiance envers un tiers : Diginotar (par le biais de sa maison-mère Vasco) et Comodo ont tout deux délégation de Verisign pour fournir des certificats numériques.

Google a rapidement réagi en révoquant 247 certificats de Diginotar. Chrome est capable de détecter le certificat usurpé, Mozilla explique comment le supprimer dans Firefox, et Microsoft a mis à jour Internet Explorer. Apple, elle, n'a pas réagi : il serait certes plutôt compliqué de mettre en œuvre une attaque man-in-the-middle avec DNS poisoning utilisant ces certificats sur OS X, mais la firme de Cupertino montre à nouveau sa réactivité très moyenne sur ces sujets.

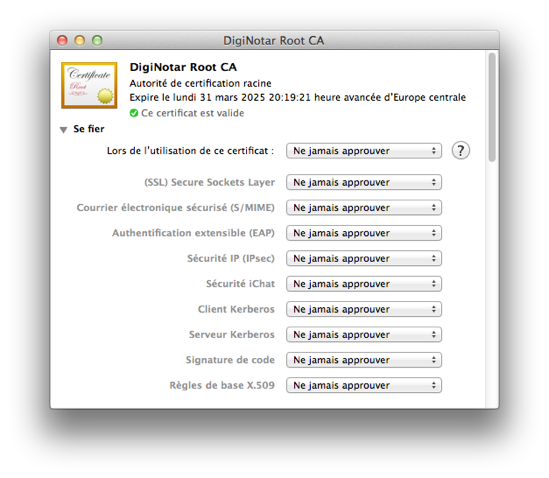

On peut révoquer le certificat SSL Diginotar dans le Trousseau d'accès : ouvrez le Trousseau d'accès, trouvez le certificat Diginotar, ouvrez-le, et choisissez Se fier > Lors de l'utilisation de ce certificat > Ne jamais approuver. Ce n'est cependant pas suffisant pour assurer la sécurité d'OS X : si un site utilise un certificat Extended Validation SSL Diginotar usurpé, OS X utilise une autre méthode de vérification, qui peut ignorer la révocation du « simple » certificat SSL.

Un problème qui n'a que peu d'applications pratiques, mais qu'Apple devra corriger. Et vite, tant qu'à faire.