Si la question de la sécurité se pose beaucoup sur les logiciels, la question du matériel est moins mise en avant. Et pourtant, beaucoup de périphériques USB peuvent être détournés, piratés et modifiés assez facilement. Et le problème peut aussi toucher des objets a priori anodins comme un hub USB-C.

Un exemple avec un Raspberry Pi Zero

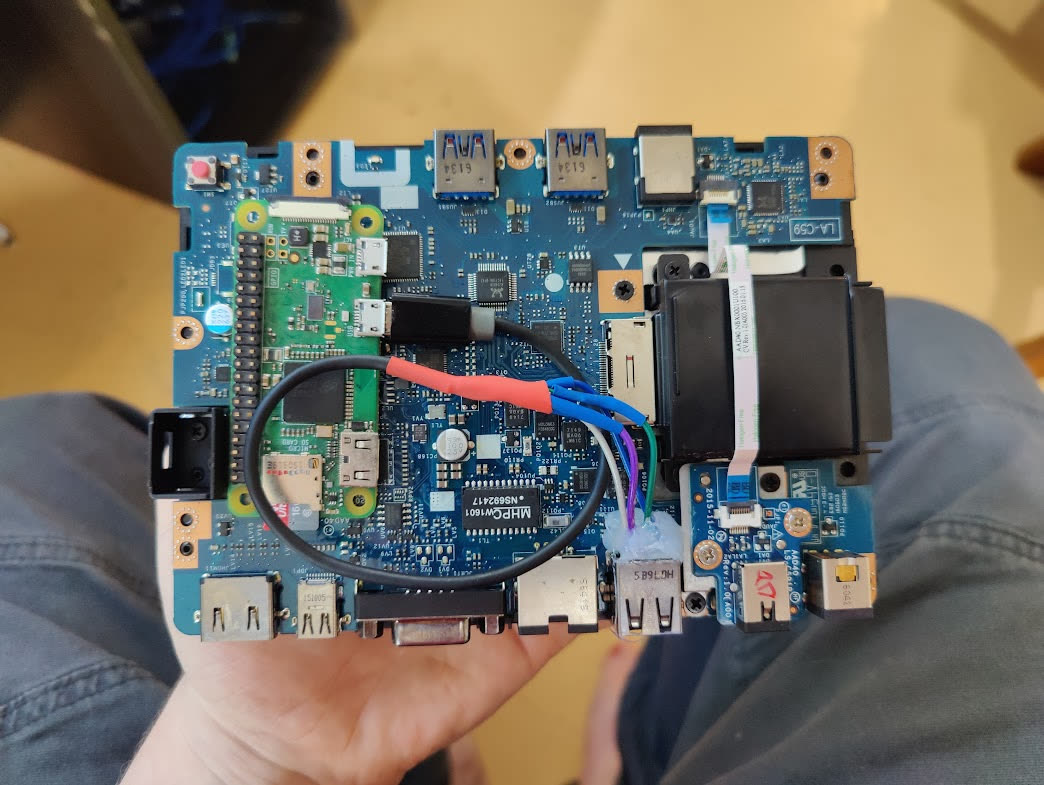

L'exemple montré par Lachlan Davidson chez Aura Research est assez éloquent, car il nécessite peu de matériel. Il a en effet modifié une station d'accueil Dell WD15 pour y intégrer un Raspberry Pi Zero. La petite carte est très compacte et s'intègre facilement dans le boîtier, en détournant — avec quelques points de soudure — un des ports USB-A du boîtier. Une fois la station d'accueil refermée, la modification est invisible et la différence de poids infime : la carte ajoute une dizaine de grammes à un appareil qui en pèse plus de 400. Le programme installé sur la carte peut même s'identifier comme un périphérique légitime, pour cacher sa présence.

Une distribution GNU/Linux adaptée

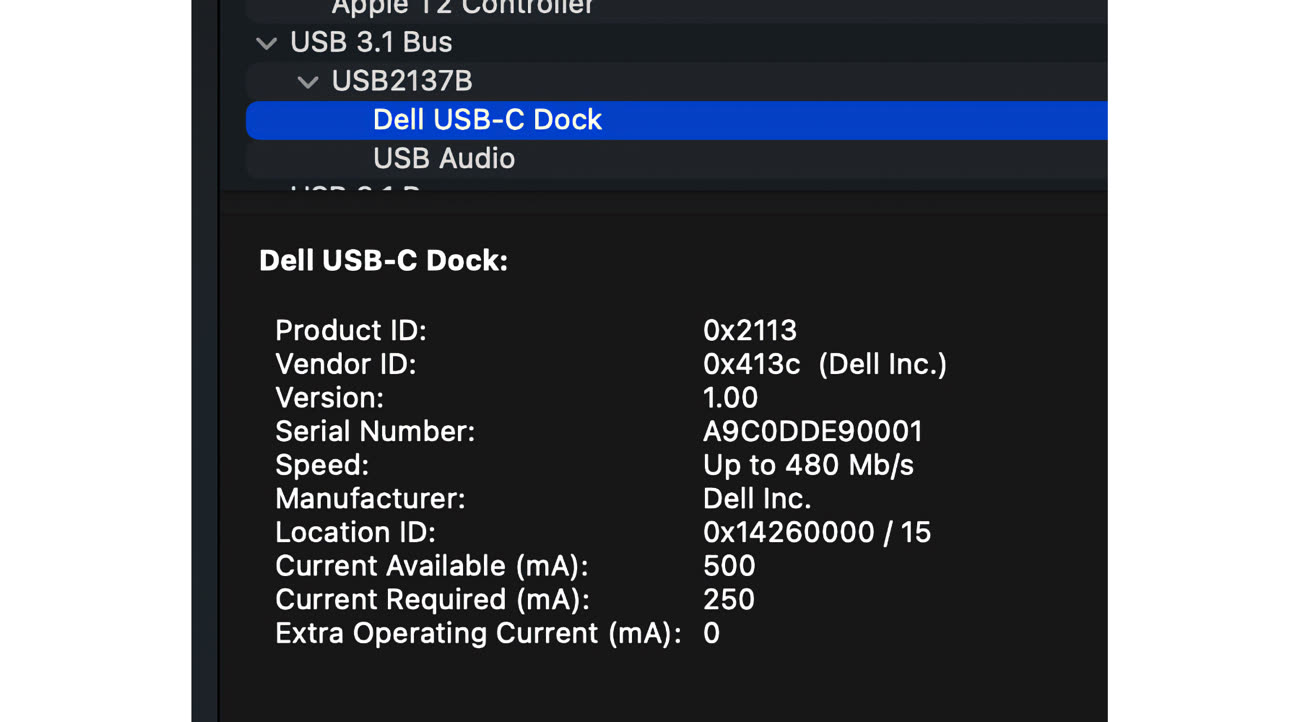

Avec une distribution GNU/Linux adaptée — P4wnP1 A.L.O.A. —, la carte devient invisible du point de vue de l'utilisateur et les programmes installés permettent différentes attaques. Il est possible d'intercepter le trafic réseau (la carte est vue comme un adaptateur Ethernet), de récupérer les données sur les périphériques branchés au hub ou même d'émuler une souris ou un clavier pour automatiser des tâches. Et dans le cas présent, il s'agit uniquement d'une preuve de concept : la distribution a été pensée pour les personnes qui doivent tester la sécurité, et pas pour des hackers qui voudraient réellement dérober vos données.

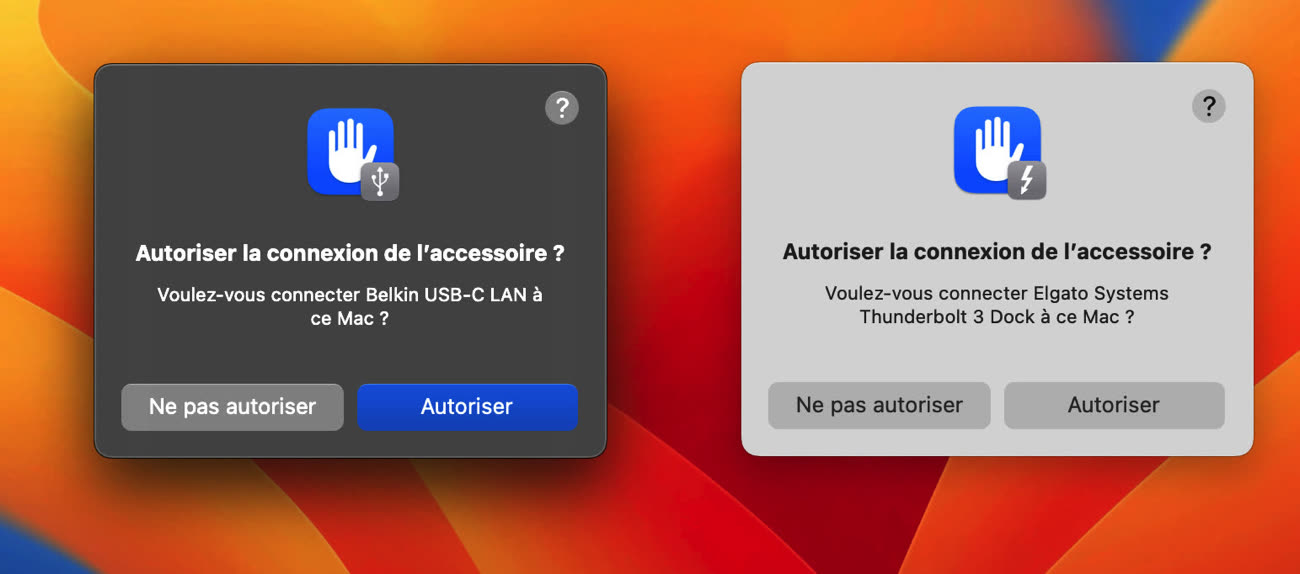

Le principal problème de ce genre de hack vient du fait qu'il est difficile de se prémunir contre eux. macOS Ventura intègre bien quelques fonctions qui permettent de détecter la présence d'un nouveau périphérique USB, mais une fois qu'il a été approuvé, l'OS n'intègre pas d'autres sécurités particulières.

Dans le cas présent, le chercheur indique que la détection est assez compliquée, et c'est juste un produit qui a été bricolé sur un coin de table, pas quelque chose qui a été réellement pensé pour être invisible. Bien évidemment, et contrairement aux logiciels malveillants, les attaques « matérielles » de ce type visent généralement un individu en particulier et ne ciblent donc pas n'importe qui. Mais si vous avez des données importantes pour une raison x ou y, se poser la question de la provenance du matériel avant de le brancher semble être une bonne idée. Et n'oubliez pas que les attaques peuvent aussi toucher les iPad dotés d'un connecteur USB-C (et bientôt les iPhone…).