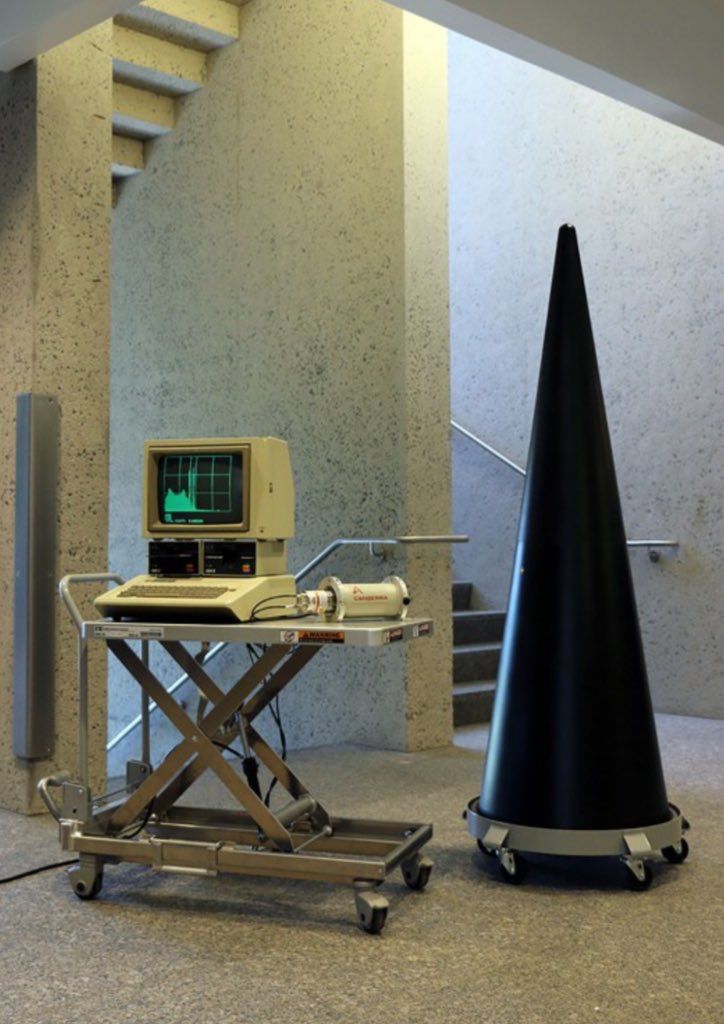

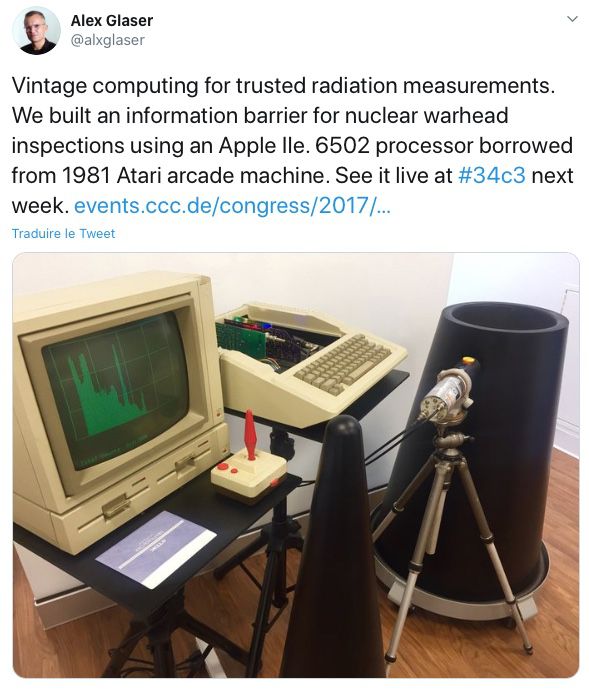

Un Apple IIe en train de mesurer le niveau de radiations d'une ogive nucléaire. L'image ne remonte pas aux années 80, elle date de 2017 et elle illustre des recherches, publiées fin 2019, sur l'utilisation de matériel informatique vintage dans le cadre d'un programme de démantèlement d'armes nucléaires.

Le recours à un ordinateur qui a plutôt sa place dans les musées et collections d'amateur s'explique par des critères de sécurité et de confiance.

Lorsqu'une arme nucléaire doit être retirée du service dans le cadre d'un accord de désarmement, on contrôle la signature des radiations qu'elle émet, une sorte de carte d'identité pour vérifier qu'il s'agit bien de l'arme qu'elle est supposée être. Cependant la configuration et les niveaux de plutonium ou d'uranium enrichi utilisés par leurs fabricants relèvent du secret militaire. Obtenir des chiffres trop précis pourrait donner les moyens à une partie adverse d'en savoir un peu plus sur la conception de ces armes.

Il faut donc instaurer une confiance réciproque entre celui qui contrôle et celui qui est contrôlé. Le premier doit s'assurer qu'il obtient de son système de mesure les informations indispensables à l'authentification de l'arme. Le second doit être certain que des informations sensibles ne fuiteront pas à cette occasion, par accident… ou non.

Un tel contrôle se fait soit en comparant les chiffres obtenus avec une grille type établie à partir d'une arme de référence choisie au hasard dans le lot d'un arsenal à contrôler. Soit en s'accordant à l'avance sur des seuils de radiation suffisants pour caractériser l'arme sans pour autant en dévoiler tous les secrets.

Dans un cas comme dans l'autre, ces informations de référence doivent être établies, stockées et elles peuvent elles-même contenir des données (trop) sensibles. Pour pallier ces risques, les systèmes de mesure doivent contenir des « barrières d'information ».

Moritz Kütt et Alexander Glaser, spécialisés dans ces sujets du contrôle des armements, ont conçu un prototype basé sur un vénérable Apple IIe tout à fait standard mais équipé tout de même de deux cartes d'extension (en open source).

Pourquoi un tel retour en arrière ? Tout simplement pour limiter sinon éviter tout risque de manipulations, malheureuses ou intentionnées. Un matériel plus contemporain pourrait receler un logiciel espion pour obtenir plus d'informations que nécessaire. En face, chez le contrôlé, on pourrait vouloir trafiquer les données envoyées en s'appuyant sur des failles du matériel informatique de mesure.

Mais avec un Apple IIe, et plus spécialement son processeur 6502, les capacités de triche sont considérablement réduites voire inexistantes. L'architecture et le fonctionnement de la puce sont archi-connus et, à la date de sa conception, il n'est guère plausible qu'elle ait été pourvue de portes dérobées, de mécanismes cachés, et a fortiori dans l'optique d'être utilisés dans ce contexte de contrôles de démilitarisation.

En outre, ce processeur ne contient que 3 500 transistors (moins que n'en contient une ogive nucléaire) et ses capacités de traitement (1 MHz) n'en font pas un foudre de guerre s'il s'agit de se lancer dans des calculs complexes et cachés.

Moritz Kütt et Alexander Glaser ont constaté que cette plateforme était tout à fait apte à conduire ces tests d'une manière fiable, tout en instaurant un climat de confiance entre les parties impliquées.

Ils proposent d'aller plus loin en développant un ordinateur dédié à cette seule fonction de contrôle — donc plus dépouillé encore qu'un Apple IIe — et toujours avec le 6502 comme base. Ils disaient aussi vouloir réfléchir à des moyens de vérifier la provenance du 6502 utilisé pour s'assurer qu'il est bien d'époque. Ou le passer aux rayons X pour observer en détails s'il est bien conforme à un 6502 standard.

Mieux, ils envisageaient de se passer d'un stockage du programme en ROM au profit de cartes perforées pour garantir une totale transparence du code et sa préservation physique.

Source : @casillic