On a rarement vu une vulnérabilité bénéficier d’un tel traitement de faveur de la part de son découvreur. La société de sécurité informatique Bastille a mis les petits plats dans les grands pour MouseJack, qui bénéficie d’un site web complet, de son press kit, et même d’une vidéo de "promotion" tournée comme une publicité. Pourtant, c’est très sérieux : cette faille permet en effet à une canaille d’exécuter du code sur une machine distante (OS X, Windows, Linux), pour peu qu’elle soit équipée d’un dongle pour souris sans fil.

Les constructeurs de périphériques Bluetooth doivent respecter les mêmes normes de sécurité, ce qui rend la maintenance de leurs produits relativement simple en cas de découverte d’une vulnérabilité. Mais le problème se situe au niveau des souris et claviers sans fil contrôlés par un dongle.

Ces dongles fonctionnent généralement avec une puce réseau nRF24L, fabriquée par Nordic Semiconductor, qui transporte le signal sur la bande de fréquence 2,4GHz ISM. Peu cher et pratique, ce composant est très populaire chez les fabricants de ce type de périphériques, mais il n’est pas non plus soumis aux mêmes impératifs de sécurité que le Bluetooth. De fait, les constructeurs ont toute latitude pour sécuriser les données transmises avec ces dongles.

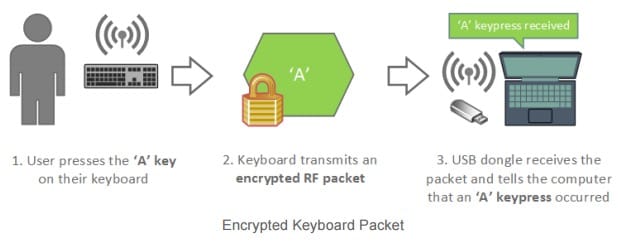

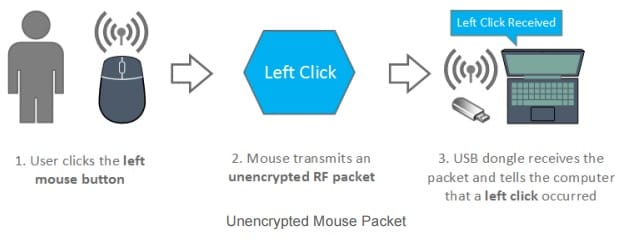

Les claviers connectés sans fil avec un dongle de ce type sont généralement protégés contre les actes de piratage à distance : les données provenant du périphérique sont transmises à l’ordinateur dans des paquets chiffrés imperméables aux attaques des gredins. Mais ça n’est pas le cas pour les souris dont les communications ne sont pas sécurisées.

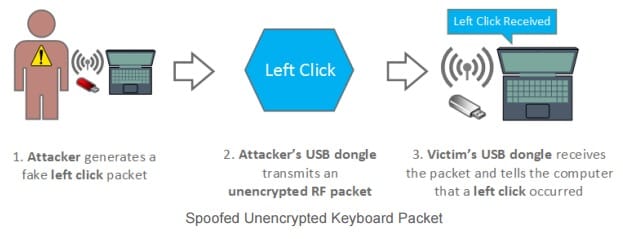

Le dongle est donc dans l’incapacité de distinguer ce qui provient de l’utilisateur légitime de ce qui vient d’une crapule, puisqu’il n’y a aucun mécanisme d’identification. Un fripon peut envoyer des paquets de données sur le dongle, par exemple un clic de souris, qui seront interprétés par l’ordinateur de la victime comme s’ils provenaient du propriétaire de plein droit.

Le malandrin peut envoyer des clics et des mouvements de souris, mais avec un peu d’astuce, il peut aussi simuler des frappes de clavier. Et donc prendre complètement le contrôle d’un ordinateur à l’insu de l’utilisateur. La palette des possibilités pour le margoulin est donc large et potentiellement très dangereuse.

Il existe deux types de dongles nRF24L sur le marché : le modèle qui ne se programme qu’une seule fois ne peut, par sa nature, être mis à jour. Le second intègre une mémoire flash qu’il est possible de modifier a posteriori. Bastille conseille évidemment de se tourner vers les constructeurs pour obtenir de nouvelles versions mieux sécurisées de leurs produits ; c’est le cas chez Logitech qui propose de mettre à jour ses produits touchés.

Chez Lenovo, on offre de remplacer les modèles d’accessoires posant problème. Dell propose de contacter son service technique pour envisager la meilleure solution pour l’utilisateur. Amazon, Gigabyte, HP et Microsoft n’ont pas encore réagi. Bastille, qui propose en attendant de ne pas utiliser les périphériques en question, a mis en ligne une page pour se tenir au courant des mises à jour et des solutions des constructeurs.