Dans le monde PC, les failles se suivent et se ressemblent. Après MSI qui a perdu les clés de chiffrement de ses firmwares dans la nature, voici Gigabyte qui a laissé une faille béante dans plus de 250 modèles de cartes mères, soit probablement des millions de PC dans le monde.

Un problème d'UEFI… encore

Depuis quelques années, les failles liées à l'UEFI, la partie logicielle qui gère le démarrage d'un ordinateur, sont de plus en plus nombreuses. Et pour cause : contrairement à l'antique BIOS, l'UEFI est une solution complexe qui peut contenir des pilotes, accéder à Internet, exécuter des programmes, etc. Dans le cas de Gigabyte, c'est une fonction pratique mais dangereuse qui est en cause : la possibilité d'intégrer un logiciel dans l'UEFI.

Les clients de MSI ont un souci : les clés UEFI du fabricant sont dans la nature

L'idée de base est simple : il est possible d'intégrer des logiciels ou des pilotes directement dans l'UEFI, c'est-à-dire dans une puce de la carte mère qui ne peut pas être modifiée facilement. Il peut par exemple s'agir d'un pilote, un cas courant : beaucoup de cartes mères modernes intègrent le nécessaire pour éviter de demander à un utilisateur d'aller télécharger le pilote de la carte réseau… ce qui est souvent impossible sans carte réseau.

Mais ce qu'explique les chercheurs d'Eclypsium, c'est que Gigabyte en profite pour charger un programme qui va gérer la mise à jour de l'UEFI. Et il agit un peu à la manière d'un logiciel malveillant : il est chargé silencieusement depuis l'UEFI vers le disque de démarrage, et se lance ensuite en même temps que Windows.

Rien que ce point est probablement un problème, mais il y en a deux autres, comme le notent les chercheurs. Premièrement, le programme va vérifier la présence d'une mise à jour sur un lien en http://(sans le s). Deuxièmement, la validation des signatures pour la version https:// est visiblement mal implémentée. Dans les deux cas, le résultat est le même : ce programme caché peut servir de point d'entrée à des malandrins qui voudraient implanter un logiciel malveillant sur un PC équipé d'une carte mère Gigabyte.

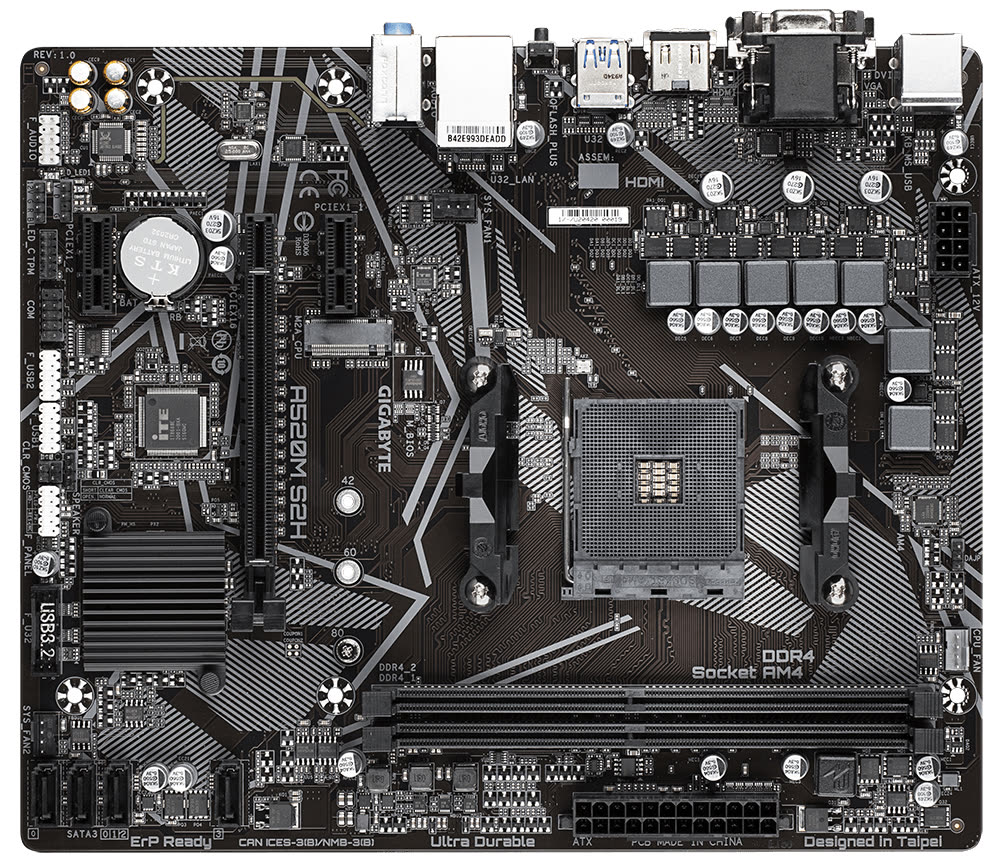

La liste des cartes mères touchées est particulièrement longue, avec 271 modèles sortis ces quelques dernières années. De façon ironique, la seule solution actuellement pour Gigabyte est de mettre à jour l'UEFI de toutes les cartes mères en utilisant l'outil incriminé. Dans les faits, la société propose des UEFI (en bêta) pour une bonne partie de ses cartes mères récentes, avec une mention explicite : Addresses Download Assistant Vulnerabilities Reported by Eclypsium Research. Si vous avez une carte mère de la marque, pensez donc à aller vérifier ce point.

Enfin, la faille est assez dangereuse de par son fonctionnement : si un attaquant infecte une machine et que le client détecte le problème, un simple redémarrage risque de relancer l'attaque. Les chercheurs recommandent de mettre à jour manuellement l'UEFI, de désactiver la fonction dans le setup (elle porte le nom de APP Center Download & Install) et éventuellement de bloquer les trois URL employées : http://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4, https://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4 et https://software-nas/Swhttp/LiveUpdate4.