Sennheiser a bouché une faille critique dans son logiciel HeadSetup, qui assure le bon fonctionnement des micro-casques et haut-parleurs de conférence de la marque avec les plateformes de téléphonie. Depuis sa version 7.3, cet utilitaire installe un certificat TLS au beau milieu du magasin idoine de macOS et de Windows, une opération nécessaire pour établir une connexion chiffrée WebSocket avec un navigateur.

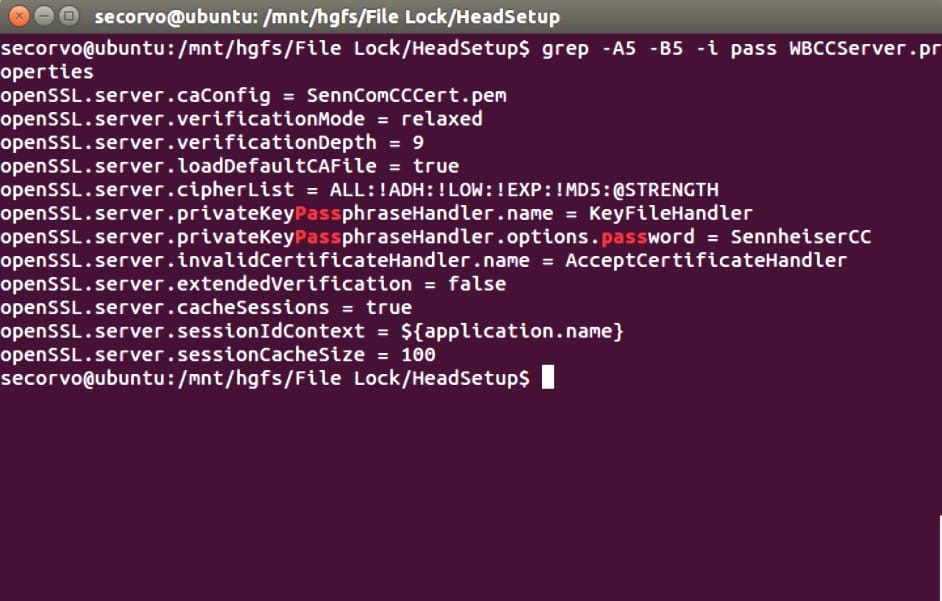

La faille ici, c’est que le format de la clé de chiffrement stockée dans le certificat auto-signé est facile à hacker. La clé était chiffrée avec le mot de passe « SennheiserCC », présent en clair dans le fichier de configuration… Avec l’aide de ces informations, un malandrin était en mesure de créer un certificat TLS lui permettant d’imiter n’importe quel site HTTPS.

Le Mac ou le PC sur lequel HeadSetup est installé n’y voit donc que du feu. Et l’utilisateur aussi qui pense donner, en toute confiance, des informations sensibles à un site web contrefait. Pire encore, sur les ordinateurs où est présent la version 7.3 du logiciel de Sennheiser, la validation du certificat vulnérable fonctionnera jusqu’en 2027. Désinstaller cette app ne change rien à l’affaire puisque l’opération ne supprime pas le certificat.

Les utilisateurs de HeadSetup sont donc fermement invités à télécharger la toute dernière version de ce utilitaire séance tenante. Sennheiser propose également des manuels (pour Mac, pour PC) afin de supprimer les certificats au cas où la mise à jour ne pourrait pas être appliquée.

Source :