Une fois de plus, des extensions pour Chrome ont permis à des malandrins de subtiliser des informations confidentielles (mais aussi de miner des cryptomonnaies à l'insu des utilisateurs). Ces sept extensions, disponibles au téléchargement depuis le Chrome Web Store officiel, ont infecté plus de 100 000 ordinateurs.

Proposées depuis le mois de mars, elles ont été repérées par les chercheurs de Radware : cinq avaient été supprimées par Google, deux l'ont été suite à la découverte de cette société spécialisée dans la sécurité informatique.

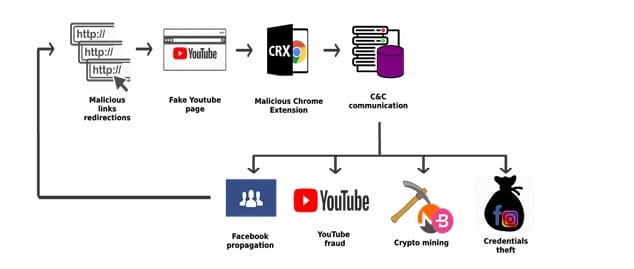

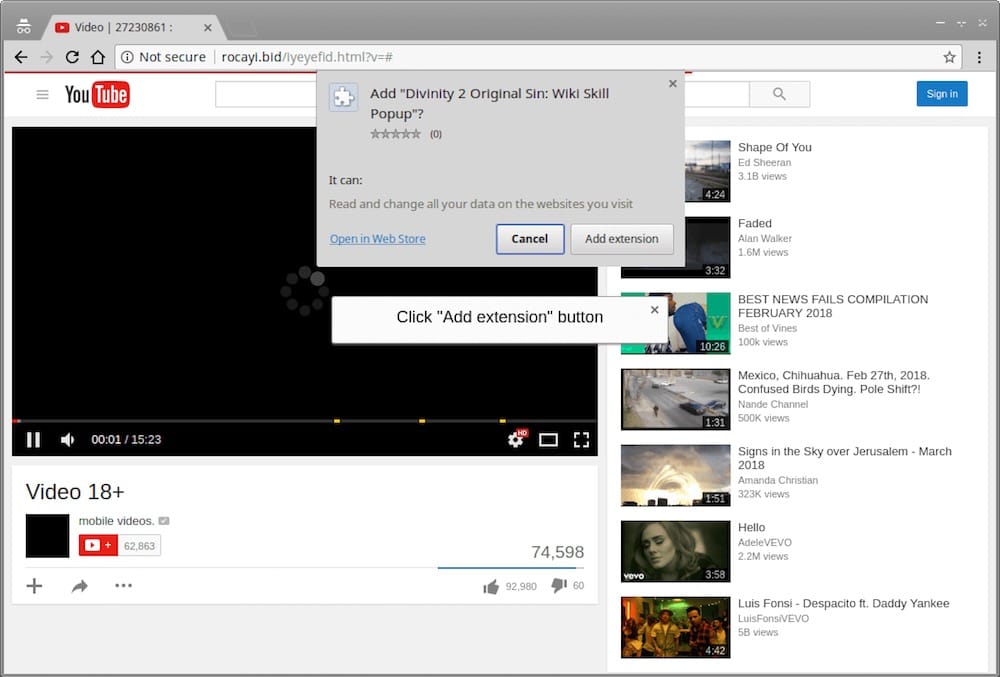

Ces sept extensions (Nigelify, PwnerLike, Alt-j, Fix-case, Divinity 2 Original Sin: Wiki Skill Popup, Keeprivate et iHabno) se diffusaient via des liens partagés sur Facebook qui menaient les victimes sur de fausses pages YouTube réclamant l'installation d'un de ces plug-ins.

Une fois téléchargée, l'extension exécutait du code Javascript installant de force l'ordinateur au sein d'un botnet. Ce dernier volait les informations d'identification des comptes Facebook et Instagram, collectait des données confidentielles provenant de Facebook, et envoyait des liens infectés aux amis de la victime.

De plus, ces extensions installaient un mineur de cryptomonnaies (monero, bytecoin et electroneum) ; sur les six derniers jours, les brigands ont pu récupérer environ mille dollars en monero. De plus, ces derniers faisaient en sorte qu'il était très difficile aux utilisateurs de Chrome de supprimer les plug-ins.

Google a mis en place un système de validation sur le Web Store de Chrome, et supprime les extensions malicieuses de manière proactive, mais il arrive que certaines passent entre les mailles du filet. Les réussites enregistrées régulièrement par les malfrats les encouragent à toujours tenter leur chance.

Source :