WikiLeaks a révélé l’existence d’un programme de la CIA visant à infiltrer des routeurs et surveiller les communications passant par eux. Que la CIA utilise des outils d’espionnage, ce n’est pas une surprise, c’est son métier, mais la fuite nous apprend les détails techniques de ce plan remontant à 2007.

L’agence de renseignement commençait par récupérer le mot de passe du routeur grâce un outil, Tomato, fonctionnant sur les routeurs où le protocole UPnP était activé, entre autres méthodes. Une fois le mot de passe découvert, un firmware baptisé Cherry Blossom (fleur de cerisier) était installé à distance.

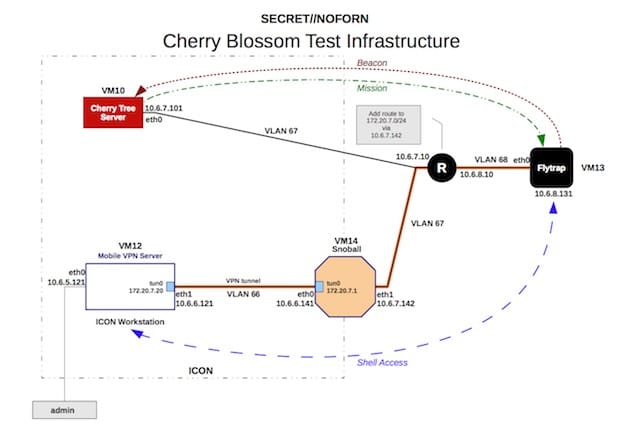

Cherry Blossom est décrit dans les documents qui ont fuité comme un mini système d’exploitation basé sur Linux pouvant tourner sur de nombreux routeurs. Ce firmware espion transformait les routeurs en Fly Trap (piège à mouches) contrôlables à distance par un serveur surnommé Cherry Tree. La CIA pouvait alors surveiller tout le trafic transitant par l’appareil infecté.

Plusieurs routeurs des principaux fabricants ont été visés (D-Link, Linksys, Cisco, mais aussi l’AirPort Express d’Apple), sans qu’on sache s’ils ont été effectivement piratés.

On ne sait pas non plus si ce système est toujours d’actualité. Les documents les plus récents datent de 2012. Depuis, les fabricants ont peut-être renforcé la sécurité de leurs produits… et la CIA perfectionné ses outils. Quoi qu’il en soit, tel qu’il est décrit, Cherry Blossom n’est pas un programme de surveillance de masse, mais une solution complète pour des opérations ciblées.