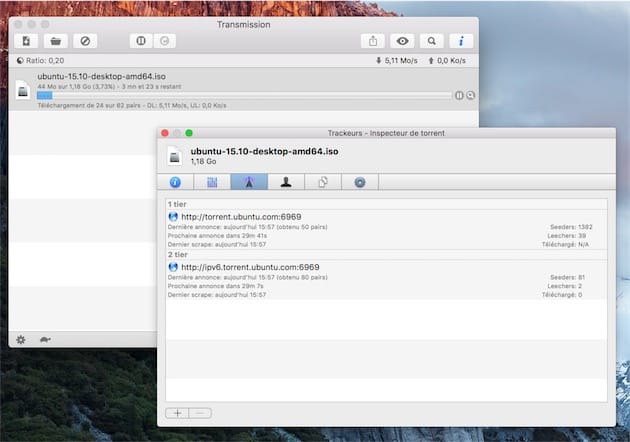

Palo Alto Research Center a mis au jour KeRanger (ou Ke.Ranger), un ransomware pour Mac. Sur notre plateforme, c'est le premier du genre même s'il y avait eu FileCoder en 2014, mais ce dernier était incomplet. KeRanger est lui parfaitement fonctionnel, ce qui le rend d'autant plus dangereux. Les chercheurs ont débusqué le malware dès le 4 mars. La version 2.9 de Transmission date du 28 février, après des années sans mise à jour pour ce logiciel BitTorrent.

Quelle est l'origine de cette infection ?

Il est difficile de dire encore comment le projet open-source Transmission a été infecté. Le malware se niche dans deux installeurs de Transmission, dont le certificat délivré par Apple est au nom d’une société turque possédant l’identifiant Z7276PX673). C'est un identifiant différent de celui utilisé pour signer les précédents logiciels d'installation de Transmission. Ces deux installeurs ont été générés et signés le matin du 4 mars.

Le certificat de l'installeur étant valide, il a donc pu passer sans encombres au travers de la protection Gatekeeper d'Apple. Le paquet de l'installeur inclut un fichier General.rtf, qui sous son allure banale, cache un fichier exécutable au format Mach-O.

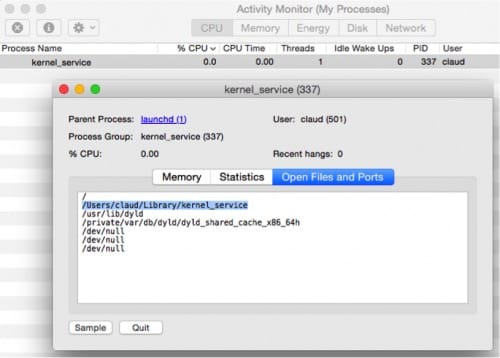

Le malware s'installe en même temps que Transmission 2.9. Il copie le fichier General.rtf dans /Library/kernel_service, qui lance ensuite le processus kernel_service, le tout avant même qu'une interface utilisateur apparaisse.

KeRanger attend ensuite, tapi dans l'ombre, pendant trois jours. C'est pourquoi les premières victimes devraient être touchées ce lundi 7 mars, le malware étant présent dans le Transmission depuis le 4 mars.

Quel est le danger de KeRanger ?

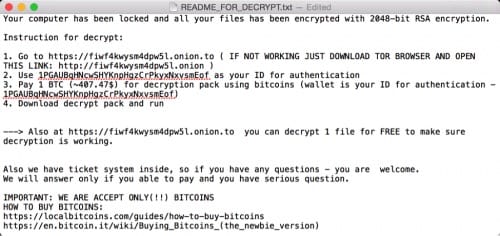

Une fois ce délai de grâce achevé, KeRanger contacte un serveur via une connexion anonymisée Tor. Il lance la procédure de chiffrement de certains dossiers et documents contenus dans le disque dur. Une fois l'opération terminée, KeRanger réclame un paiement en Bitcoin d'une valeur équivalente à 400 $ pour déverrouiller les fichiers chiffrés.

D'après les chercheurs du centre Palo Alto, KeRanger est toujours en développement ; il semble qu'il tente aussi de chiffrer les fichiers de sauvegarde Time Machine, empêchant les utilisateurs de restaurer leurs Mac avec une ancienne sauvegarde, ce qui est une des solutions envisagées pour ne pas passer à la caisse. À l'heure actuelle, le chiffrement des sauvegardes Time Machine n'est pas fonctionnel.

Les fichiers chiffrés à l'insu de l'utilisateur sont ceux contenus dans le dossiers Utilisateurs. Il chiffre aussi 300 types de documents du dossier Volumes (notamment les fichiers classiques bureautiques en .rtf, .doc, mais aussi les .jpg, .mp3, .mp4, .zip…).

Comment savoir si on est infecté, et comment réagir ?

Les utilisateurs Mac qui ont téléchargé Transmission 2.9 entre le 4 et le 5 mars sont susceptibles d'avoir aussi installé KeRanger. Et même si vous aviez téléchargé le logiciel avant, ou pour en avoir le cœur net, Palo Alto Research propose le mode d'emploi suivant :

- Ouvrez un Terminal ou utilisez le Finder pour rechercher les fichiers

/Applications/Transmission.app/Contents/Resources/General.rtfou/Volumes/Transmission/Transmission.app/Contents/Resources/General.rtf. S'ils sont présents, l'application Transmission est infectée et il est chaudement conseillé de la supprimer. - Utilisez l'application Moniteur d'activité d'OS X, et recherchez un processus du nom de

kernel_service. Si vous le trouvez, cliquez deux fois dessus, et sélectionnez l'onglet Fichiers et ports ouverts ; cherchez ensuite un fichier/Users/Library/kernel_service. Cliquez sur Quitter, puis Forcer à quitter. Voir la capture écran ci-dessous. - Dans le dossier

/Bibliothèque, recherchez les fichiers.kernel_pid,.kernel_time,.kernel_completeou.kernel_service. Si vous trouvez un ou plusieurs de ces fichiers, supprimez-les.

Quelles ont été les réactions d'Apple et de Transmission ?

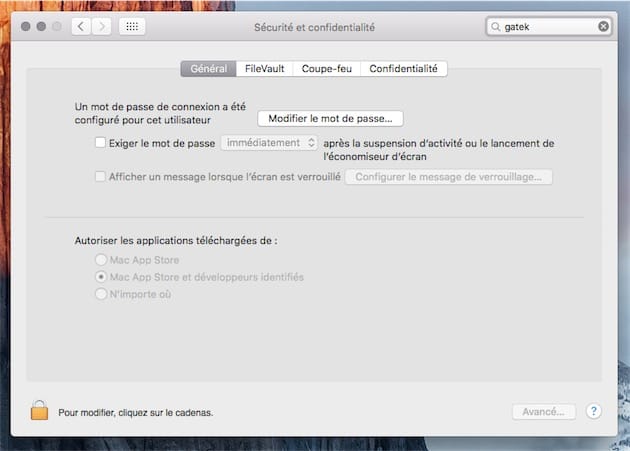

Dès le 4 mars, Apple a été mise au courant de l'existence de KeRanger. Le constructeur a révoqué le certificat du développeur, ce qui signifie que Gatekeeper bloque toute tentative d'installation. Apple a aussi mis à jour la base de données de signatures de virus Xprotect — intégrée à même le système d'exploitation et mise à jour automatiquement.

Si jamais vous tentiez d'installer une version infectée de Transmission, OS X affiche une boîte de dialogue le prévenant de la dangerosité du logiciel. Évidemment, il faudra obéir au système et supprimer l'image disque. Par défaut, Gatekeeper autorise uniquement l'installation d'applications provenant du Mac App Store et des développeurs identifiés (dans les préférences OS X, Sécurité et confidentialité > Général).

De son côté, Transmission a supprimé les installeurs infectés de son site web. L'équipe a mis en ligne en urgence une version 2.91 de son logiciel dimanche 6 mars, puis quelques heures plus tard, une version 2.92. Une mise à jour qui est évidemment à effectuer toutes affaires cessantes.

Peut-on être sûr que KeRanger ne fera aucun mal ?

Malgré les précautions d'Apple et de Transmission, et des conseils de Palo Alto Research Center, on se gardera de crier victoire immédiatement. Dans ce domaine, la prudence est de mise et les prochaines heures devraient nous éclairer davantage sur le sujet.

Illustration du bandeau : Christiaan Colen, CC BY-SA