Apple n’en a pas terminé avec XcodeGhost. Cette version vérolée de Xcode, les outils de développement d’applications officiels d’Apple, a circulé pendant quelques mois en Chine, où les infrastructures de téléchargement du constructeur pour ce type de fichiers sont notoirement sous-dimensionnées : les éditeurs ont préféré récupérer leur copie de Xcode par leurs propres moyens, en dehors du site d’Apple. Avec tous les risques que cela comporte pour la sécurité de leurs applications (lire : XcodeGhost a profité d'un internet chinois trop lent).

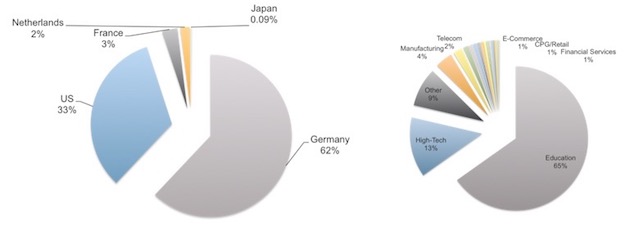

Après avoir nettoyé l’App Store des applications infectées, la Pomme a annoncé la mise en place de serveurs capables de prendre en charge les besoins des développeurs chinois (lire : Apple fait de la pédagogie auprès des développeurs après XcodeGhost). Néanmoins, il reste encore des traces de XcodeGhost, que le spécialiste en sécurité FireEye a repéré au sein de 210 entreprises et organisations, dont 62% d’allemandes, 33% d’américaines, et 3% de françaises. Parmi ces organismes, 66% émargent dans le secteur de l’éducation, 13% dans celui de la high-tech.

Les applications infectées ont généré plus de 28 000 tentatives de connexion aux serveurs CnC (Command and Control) de XcodeGhost. Ces appels ont plusieurs effets : ils peuvent concerner des promotions agressives d’applications (en lançant automatiquement la page de téléchargement), forcer la navigation web vers une URL, afficher des pop-up d’hameçonnage, ou encore distribuer des applications en dehors de l’App Store.

Les éditeurs des apps infectieuses (parmi lesquelles WeChat, WinZip ou SnapRoll) ont mis à jour leurs logiciels, mais les utilisateurs ne se servent pas forcément des dernières versions. Pratiquement 70% de ceux qui sont touchés par XcodeGhost utilisent des terminaux mobiles qui ne sont pas sous iOS 9 — ils gagneront à installer dès que possible la dernière mouture de l’OS d’Apple afin de gagner en sécurité.

Mais cela n’a pas empêché une nouvelle branche de XcodeGhost de prospérer. Baptisée XcodeGhost S, le cheval de Troie infecte Xcode 7, qui permet de concevoir des applications pour iOS 9. De fait, la dernière mouture de la plateforme n’est pas à l’abri de cette menace : près de 35% des utilisateurs touchés par le phénomène fonctionnent sous iOS 9, malgré les mesures prises par Apple pour endiguer XcodeGhost.

Une application au moins a été repérée, développée avec XcodeGhost S, qui a été supprimée de l’App Store lorsque FireEye a prévenu Apple de sa dangerosité ; elle était disponible aussi bien aux États-Unis qu’en Chine. La société continue de travailler avec Apple pour bloquer ces applications malicieuses.