AgileBits a publié un long billet suite à la révélation de plusieurs failles de sécurité dans OS X et iOS qui ont des conséquences sur 1Password, ses concurrents et toutes sortes d'autres applications. Jeffrey Goldberg conclut son exposé par quelques conseils qui ne peuvent toutefois apporter de solution complète car, justement, il n'en existe pas à ce jour.

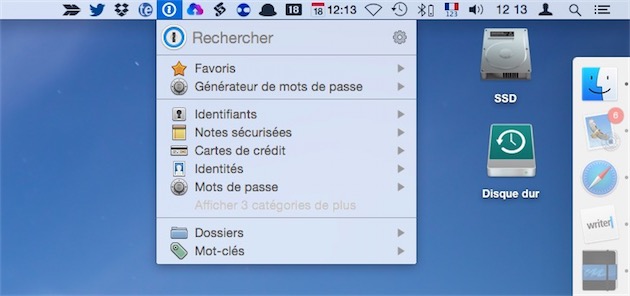

Les chercheurs à l'origine de ces découvertes ont mis au jour quatre problèmes d'importance. Dans le cas d'AgileBits cela se situe entre l'extension 1Password installée dans les navigateurs web et 1Password mini, accessible depuis la barre des menus. Ce dernier sert de passerelle avec l'application 1Password qui contient les mots de passe et autres données confidentielles.

Un malware spécialisé, écrit Jeffrey Goldberg, peut obtenir certaines informations envoyées par l'extension 1Password à 1Pasword mini dans certaines circonstances « mais en gros, un tel malware ne peut pas faire beaucoup plus (et même beaucoup moins) que tout autre extension de navigateur malveillante installée dans votre navigateur web ».

La menace vient du fait qu'une application Mac malveillante peut se faire passer pour 1Password mini dès lors que l'extension 1Password du navigateur est concernée et que le timing est le bon. Dans ce cas, le faux 1Password mini peut recueillir des informations de connexion à un site envoyées par l'extension du navigateur 1Password. Les chercheurs ont démontré qu'il était possible d'installer une application malveillante qui pourrait être capable de se placer dans la position d'intercepter des mots de passe transmis à 1Password par le navigateur. Notez que cette attaque ne donne pas un accès complet à vos données 1Password, mais seulement aux mots de passe envoyés par le navigateur à 1Password mini. En ce sens, l'intrus obtient le même genre d'informations qu'aurait une extension malveillante si vous n'utilisiez pas 1Password.

« Le sandboxing est une bonne chose pour la sécurité », poursuit le développeur, mais il limite les interactions possibles et les échanges de données entre l'extension pour les navigateurs et l'application 1Password. D'où le choix d'utiliser 1Password mini entre les deux. Cela a comme autre avantage que les mots de passe sont conservés en dehors du navigateur (qui n'est pas le lieu le plus sûr au monde).

Le problème est qu'il n'y a aucun moyen fiable à ce jour pour que l'extension et 1Password mini puissent mutuellement s'assurer qu'ils sont des logiciels légitimes « Nous utilisons plusieurs méthodes d'identification séparées, mais chacune à ses limites et aucune n'est parfaite ». D'où le fait qu'une application peut se substituer à 1Password mini.

AgileBits a discuté avec ces chercheurs depuis novembre dernier mais d'un côté comme de l'autre, personne n'a trouvé de vraie bonne solution.

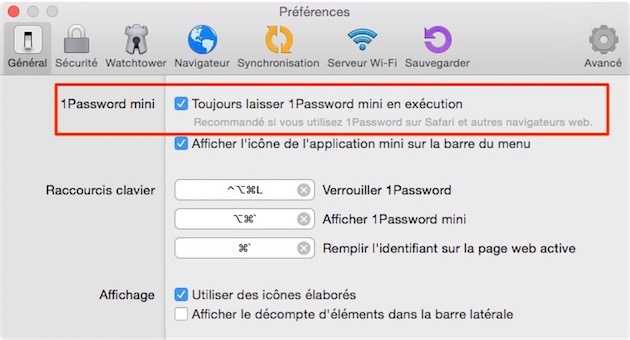

Restent quelques conseils d'usage pour limiter les risques. L'équipe de chercheurs a démontré que le malware devait être lancé avant 1Password mini pour pouvoir agir. Le mieux est alors de cocher l'option dans les préférences de 1Password pour que son compagnon soit toujours actif.

L'autre conseil de bon aloi est de n'installer que des logiciels dûment validés en allant dans les préférences Sécurité et confidentialité d'OS X. Mais le malware qui a servi à prouver l'existence de ces failles système a précisément été validé par Apple pour une distribution par le Mac App Store. La balle est ici dans le camp d'Apple, constate Jeffrey Goldberg.

Le développeur liste d'autres solutions techniques qu'AgileBits pourrait mettre en œuvre. Mais elles seraient tantôt aux dépens du confort d'utilisation (par exemple un code de quelques chiffres qu'il faudrait taper à chaque ouverture de 1Password mini ou à chaque activation de l'extension) tantôt aux dépens de la capacité du logiciel à fonctionner avec tous les navigateurs. Jeffrey Goldberg ajoute que la version iOS, de par son fonctionnement, n'est a priori pas soumise aux mêmes risques que sur OS X mais des tests sont en cours sur ce point.