Moxie Marlinspike, co-fondateur de la messagerie instantanée Signal, a mis la main sur du matériel fourni par Cellebrite aux autorités qui le demandent. Cette entreprise propose des solutions clés en main pour extraire le contenu des smartphones, mais aussi en Apple Store avant qu’Apple ne développe sa propre solution pour transférer les données.

Il faut dire que Cellebrite ne récupère pas les données en utilisant des fonctions fournies par les fabricants de smartphones. Son argument et tout l’intérêt pour les forces de l’ordre intéressées est précisément de permettre la récupération de données normalement chiffrées et inaccessibles. Son rôle est de contourner les protections mises en place par Apple dans iOS et Google dans Android et son logiciel maison exploite plusieurs failles de sécurité pour cette raison.

C’est ce qui rend les découvertes de Moxie Marlinspike aussi cocasses. En fouinant dans le logiciel de Cellebrite, le créateur de Signal a découvert un nombre impressionnant de failles de sécurité. L’entreprise israélienne n’a manifestement pas investi beaucoup d’effort dans la sécurité de son propre logiciel, avec des composants dépassés et qui souffrent de multiples failles connues. Il donne l’exemple de ffmpeg, un outil de lecture et conversion vidéo très courant, fourni dans une version de 2012 alors qu’il y a plus d’une centaine de correctifs de sécurité qui ont été publiés depuis.

Cette passoire de sécurité laisse de multiples opportunités pour hacker le logiciel de Cellebrite. Et il n’y a même pas besoin de mettre en place un mécanisme complexe : un simple fichier présent sur un smartphone peut permettre d’exécuter du code automatiquement et à l’insu du logiciel. Les possibilités sont immenses et si l’exemple donné en vidéo se contente d’afficher un message dans Windows, les conséquences d’un vrai hack seraient désastreuses pour Cellebrite.

En utilisant cette méthode, un smartphone avec le bon fichier pourrait infecter la station de travail fournie par Cellebrite et compromettre l’intégrité des rapports générés par le logiciel. Le code pourrait se charger de masquer des fichiers compromettants, ou alors de générer des rapports entièrement faux, ce qui invaliderait toute la procédure d’enquête ou un procès selon les cas. Et en l’état, cette attaque serait permanente et agirait pour tous les rapports générés par le boîtier infecté.

Pour ne rien arranger, les recours de Cellebrite sont très limités. L’entreprise devra fournir une mise à jour de son logiciel pour boucher toutes les failles, mais étant donnée l’ampleur du problème, il y a peu de chance qu’ils parviennent à combler tous les trous de sécurité sans en oublier. Et pour tous les boîtiers en circulation aujourd’hui, le seul espoir des utilisateurs est de ne pas tomber sur un smartphone qui exploiterait la faille. La difficulté étant d’autant plus grande que le code exécuté automatiquement peut aussi masquer ses traces, empêchant efficacement toute détection.

Moxie Marlinspike propose toutefois de fournir à Cellebrite la liste de failles de sécurité découvertes pendant son analyse du logiciel. En échange, il ne demande qu’une chose : que la firme israélienne documente en retour toutes les failles de sécurité exploitées pour débloquer les smartphones. Comme cela reviendrait à rendre ses boîtiers inutiles, il n’y a aucune chance que cela arrive…

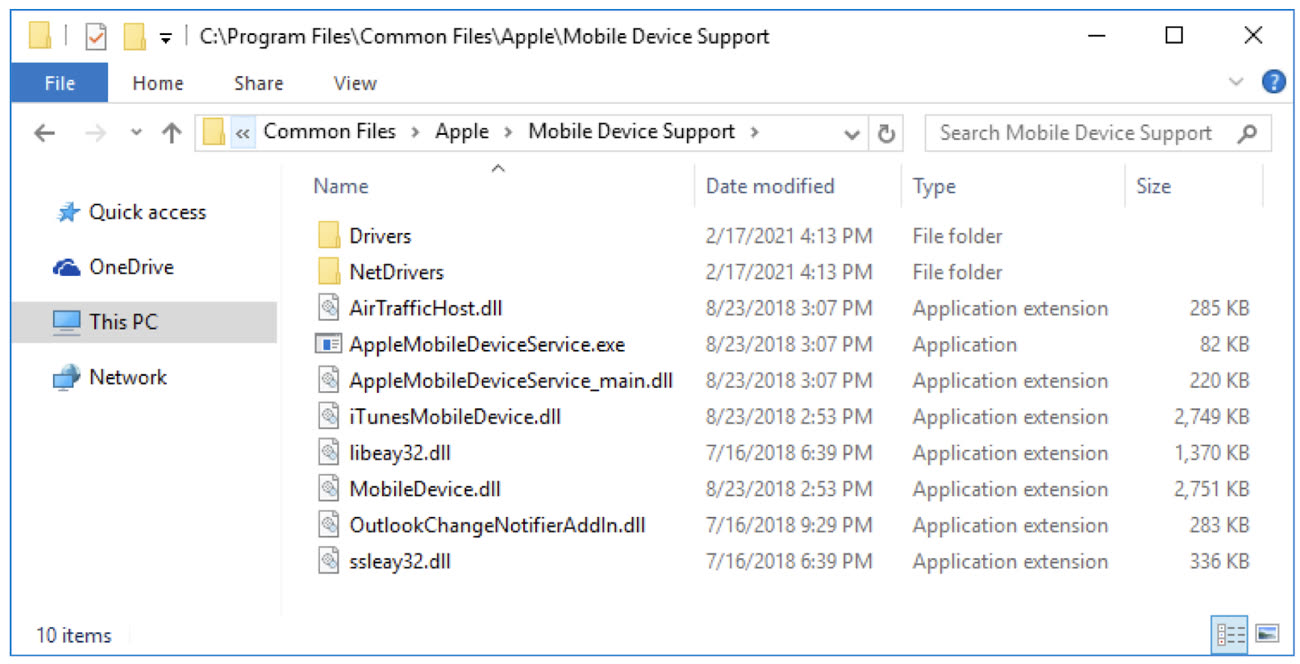

Au passage, le créateur de Signal a aussi noté que Cellebrite reposait sur des fichiers d’Apple intégrés à la version Windows d’iTunes. Ce sont eux qui permettent de synchroniser un appareil iOS, le logiciel se faisant passer pour iTunes auprès du système d’exploitation mobile créé à Cupertino. Ces fichiers sont propriétaires et sauf si Cellebrite a obtenu une licence, ce qui est improbable, ils sont utilisés sans permission. Voilà un angle d’attaque à disposition d’Apple, si elle le souhaite.

Cellebrite a intérêt à prendre la menace au sérieux, car Signal compte bien exploiter ces failles de sécurité. Dans une future mise à jour, la messagerie instantanée accueillera des fichiers qui exécuteront du code lorsque le smartphone concerné passera par le logiciel d’extraction fourni par l’entreprise israélienne.