C’est une histoire digne d’un thriller, voire de la science-fiction : Bloomberg révèle qu’une attaque de grande ampleur aurait été menée par la Chine, contre des serveurs utilisés dans le monde entier. Par rapport aux attaques habituelles qui passent par un logiciel malveillant, celle-ci exploiterait une voie nettement plus difficile à mettre en œuvre, mais aussi bien plus facile à masquer par la suite : il s’agit d’une attaque matérielle. Une toute petite puce, installée en Chine pendant la production de cartes-mères de serveurs, créerait une porte dérobée extrêmement complexe à détecter.

Apple et Amazon feraient partie de la trentaine d’entreprises américaines à avoir utilisé des serveurs vérolés, d’après Bloomberg. Néanmoins, précisons d’emblée que les deux entreprises ont répondu en condamnant les informations rapportées par le journal. Leurs déclarations ne laissent aucune place au doute : ni Apple, ni Amazon n’ont eu de serveur avec une puce malveillante, et ni l’une, ni l’autre n’ont échangé avec le FBI à ce sujet. La firme de Cupertino est particulièrement véhémente, et elle regrette dans son communiqué que Bloomberg n’ait jamais considéré que ses sources puissent être mal renseignées.

Dans ces conditions, les informations rapportées par le site doivent rester au conditionnel, mais même si Amazon et Apple ne sont pas concernés par cette attaque, cela ne veut pas dire qu’elle n’existe pas pour autant. Bloomberg a rassemblé de nombreuses informations et obtenu de nombreux détails sur cette attaque, trop pour que l’on puisse l’ignorer entièrement. Par ailleurs, le site avance 17 sources anonymes qui ont confirmé l’attaque et le rôle des deux entreprises dans l’affaire.

D’après Bloomberg donc, c’est en 2015 qu’Amazon et Apple auraient découvert, chacun de leur côté, que des serveurs vendus par Super Micro Computer Inc., « Supermicro », avaient une puce supplémentaire qui n’était pas prévue, et qu’elle pouvait permettre de créer une porte dérobée. Supermicro est l’un des plus gros fournisseurs de serveurs au monde, avec plus de 900 clients dans une centaine de pays différents. Cette firme de San Jose assemble une partie de ses serveurs en Californie, mais les composants nécessaires proviennent de sous-traitants et l’essentiel vient de Chine. En particulier, les cartes-mères sont sous-traitées dans ce pays, et c’est là que la fameuse puce aurait été implantée.

Supermicro ne serait pas à l’origine de l’attaque, l’entreprise serait victime d’une chaîne de production souvent opaque en Chine. Quand elle reçoit une commande de serveurs, elle achète les pièces à ses fournisseurs, mais il arrive que ces derniers sous-traitent encore s’ils ont trop de commandes à gérer. Et c’est là que les problèmes commencent, puisque ces petites usines peuvent être approchées afin de modifier légèrement le design et ajouter la puce. Le journal évoque plusieurs angles d’attaque, certains se faisant passer pour des représentants de Supermicro, d’autres offrant plus simplement des pots-de-vin, certains encore emploieraient des menaces à base de fermeture d’usines pour arriver à leur fin.

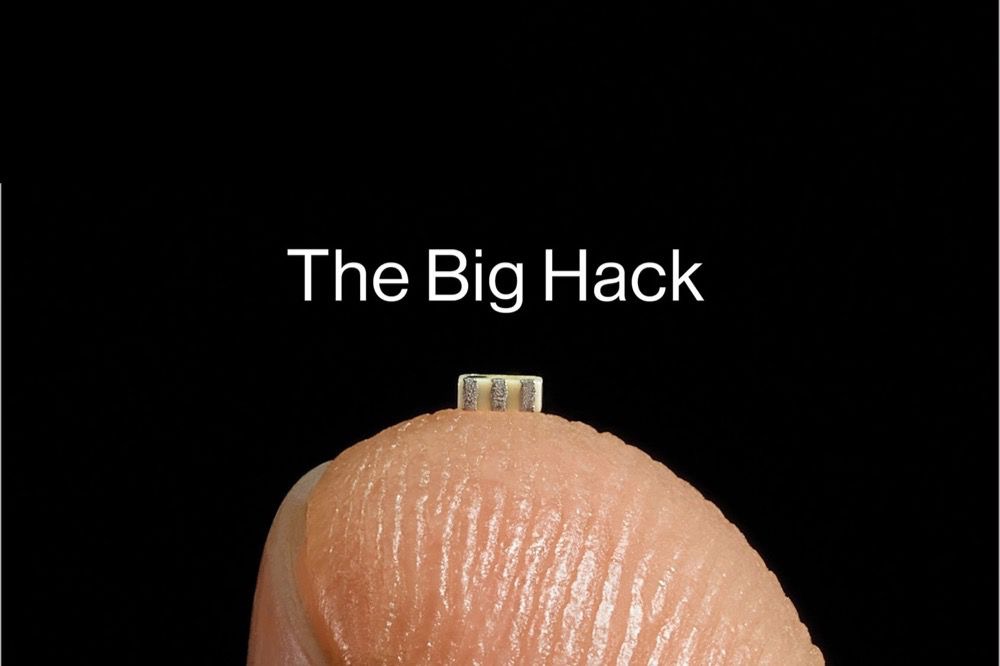

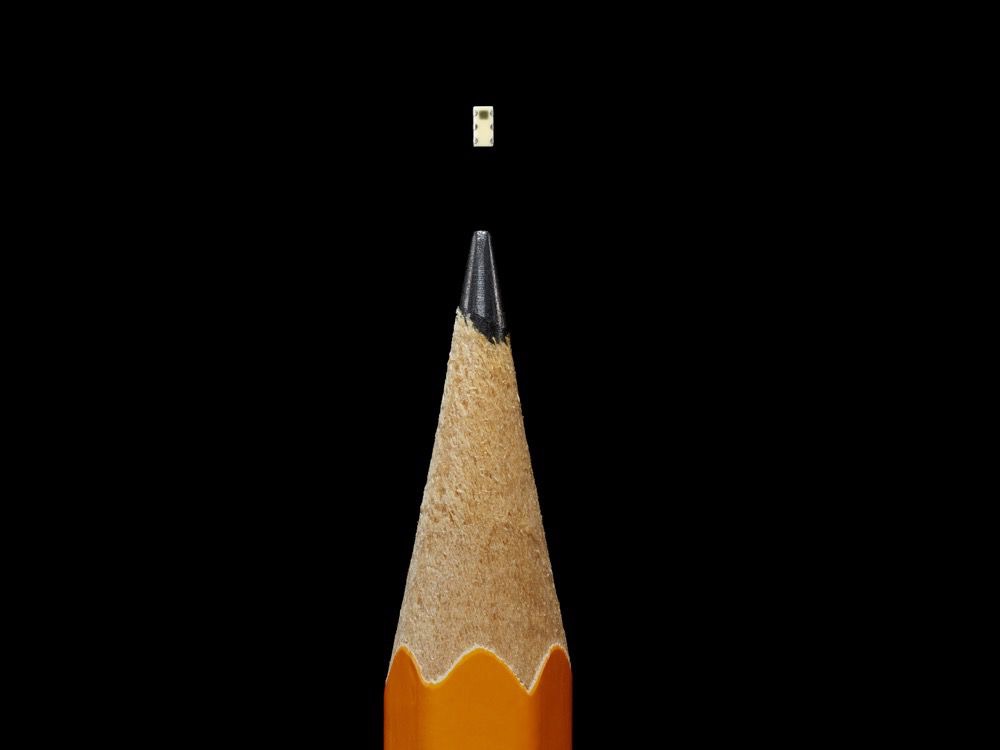

Depuis 2015, une enquête serait en cours pour essayer de comprendre comment l’attaque a été menée, et qui a été touché. Plusieurs puces d'origine militaire auraient été découvertes, avec un fonctionnement parfois différent et dans certains cas, des puces si petites (moins grandes qu’un grain de riz) qu’elles ont pu être glissées entre les couches de fibre de verre qui servent de support pour les composants de la carte-mère. Des puces très difficiles à détecter, d’autant qu’elles seraient souvent déguisées pour ressembler à un autre composant banal. Elles peuvent aussi être très compliquées à repérer depuis le système d’exploitation, étant donnée leur position et leur rôle sur la carte-mère.

Le journal indique en effet que la puce malveillante est connectée directement au baseboard management controller (BMC), un processeur de bas niveau qui a plusieurs rôles de surveillance, mais qui permet aussi un accès complet aux données. Dans le monde des serveurs, il peut servir à reprendre le contrôle d’une machine qui ne répond plus. La puce malveillante bénéficierait ainsi d’une porte grande ouverte sur certaines fonctions, par exemple court-circuiter la vérification d’un mot de passe et rendre le serveur accessible à n’importe qui. Également à son actif, le vol des clés de sécurité, le blocage des mises à jour de sécurité ou encore la connexion à un serveur distant pour siphonner des données.

Tout cela reste théorique, puisque ces puces n’ont a priori pas été utilisées. En tout cas, les sources de Bloomberg indiquent que ces portes dérobées n’ont pas été activées jusque-là, probablement parce que leurs auteurs gardaient cette attaque pour une occasion spéciale. Il faut dire que, comme la majorité des failles de sécurité, l’attaque perd tout son intérêt dès qu’elle est connue. Même si la taille du composant rend sa détection compliquée, il est toujours possible d’analyser chaque serveur individuellement.

C’est d’ailleurs ce qui s’est passé, d’après le journal, pour Amazon et Apple. Les deux entreprises auraient découvert l’anomalie puis éliminé par la suite tous les serveurs fournis par Supermicro. Le créateur de l’iPhone réfute totalement l’histoire, mais même si Bloomberg a raison sur la présence de serveurs vérolés en son sein, ses journalistes précisent également qu’ils n’ont jamais servi à stocker des données confidentielles. Chez Apple, la découverte de la faille aurait eu lieu avant de mettre les machines en production ; le constructeur a dans la foulée rompu ses relations avec Supermicro. Ce dernier point est confirmé par le constructeur, même s’il indique que ce n’est pas lié à la présence de puces malveillantes.

Parmi les clients de Supermicro, on trouve aussi Elemental Technologies, une firme de Portland spécialisée dans la compression vidéo et le streaming. C’est l’un des pionniers du genre et ses technologies propriétaires ont eu beaucoup de succès, notamment chez l’armée américaine et auprès des services de renseignement. Les serveurs vendus par Elemental Technologies et construits par Supermicro sont utilisés, entre autres, pour transmettre les flux vidéos des drones de surveillance de la CIA.

L’objectif des hackers, d’ailleurs, serait d’accéder aux données sensibles des gouvernements, pas aux données personnelles des utilisateurs. Au lieu de viser précisément certaines machines, ils installeraient une porte dérobée matérielle dans tous les serveurs de l’un des fournisseurs qui travaillent avec le gouvernement et les services de sécurité américains. D’après les sources, l’enquête toujours active serait l’une des raisons qui poussent l’administration Trump à inciter le retour de la production informatique sur le sol américain.

Les autorités américaines n’ont pas souhaité répondre à Bloomberg, contrairement au ministère des Affaires étrangères chinois qui présente son pays comme une victime d’attaques et un défenseur de la cybersécurité.