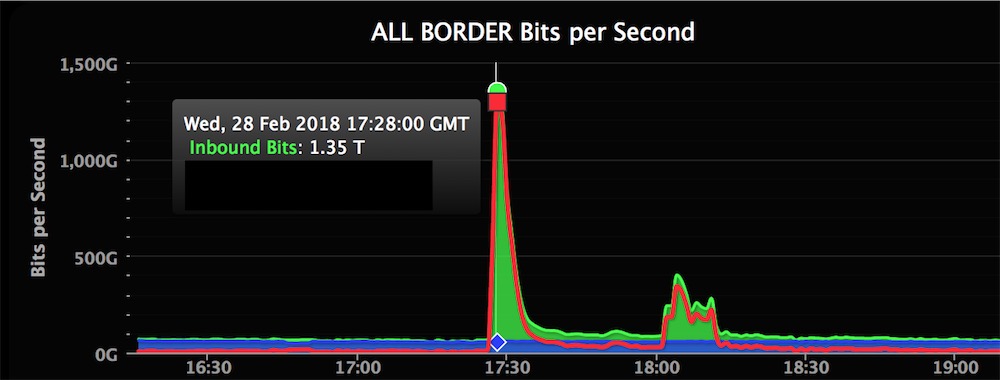

En fin d’après midi le 28 février dernier, les serveurs de GitHub ont encaissé une attaque par déni de service (DDoS) record : 1,35 Tbps au plus fort de la crise. Le service a été interrompu pendant quelques minutes seulement, preuve que les mesures mises en place pour contrer ces attaques fonctionnent, mais c’est surtout la méthode utilisée pour générer cette immense quantité de connexions qui est intéressante.

Contrairement à la DDoS qui avait visé OVH en 2016 et qui était déjà un record à l’époque, les attaquants n’ont pas utilisé des appareils connectés non sécurisés cette fois. C’est une nouvelle forme d’attaque qui a servi, une qui repose sur le point faible d’un logiciel extrêmement courant sur les serveurs : memcached. Cet outil stocke des informations pour accélérer les requêtes du serveur en évitant d’interroger une base de données, mais mal configuré, il fait un excellent vecteur d’attaque en augmentant considérablement le nombre de requêtes envoyées à un serveur.

Cette méthode peut permettre de multiplier par 51 000 une requête, ce qui signifie que l’on peut initier une énorme attaque DDoS avec relativement peu de moyens. En envoyant un seul octet à memcached, il peut générer une réponse de 51 Ko en retour, ce qui conduit très rapidement à un débit anormalement élevé. Dans le cas de GitHub, il a suffi de quelques dizaines de milliers de sources pour obtenir 1,35 Tbps, alors que pour OVH, plusieurs centaines de milliers de caméras avaient été nécessaires.

La bonne nouvelle, c’est que memcached peut très simplement être sécurisé pour bloquer totalement ces attaques. Cloudflare a publié un guide détaillant l’attaque et les contre-mesures, et vous en trouverez une version en français chez OVH. Si vous gérez un serveur web, vérifiez bien que vous avez fait le nécessaire, car il est très facile de détecter si une installation n’est pas sécurisée. D’après un spécialiste interrogé par Wired, au moins 300 robots inspectent actuellement les serveurs du monde entier, à la recherche de cibles.