Mathy Vanhoef, un chercheur en sécurité flamand a trouvé une faille de sécurité dans le protocole WPA2 qui protège tous les réseaux Wi-Fi les plus récents. On croyait ce protocole de sécurité infaillible, mais ce chercheur de l’université de Louvain prouve que tous les appareils peuvent être attaqués par un tiers, même si le mot de passe du réseau n’est pas compromis.

Surnommée KRACK, cette faille de sécurité est majeure et tous les acteurs vont probablement sortir des mises à jour de sécurité rapidement. Mais en attendant, voici les réponses à toutes les questions que vous pourriez vous poser.

KRACK ? ?

KRACK est un acronyme pour « Key Reinstallation Attack », le nom de l’attaque découverte par ce chercheur contre le protocole WPA2 qui sécurise les réseaux Wi-Fi.

En quoi consiste cette faille de sécurité ?

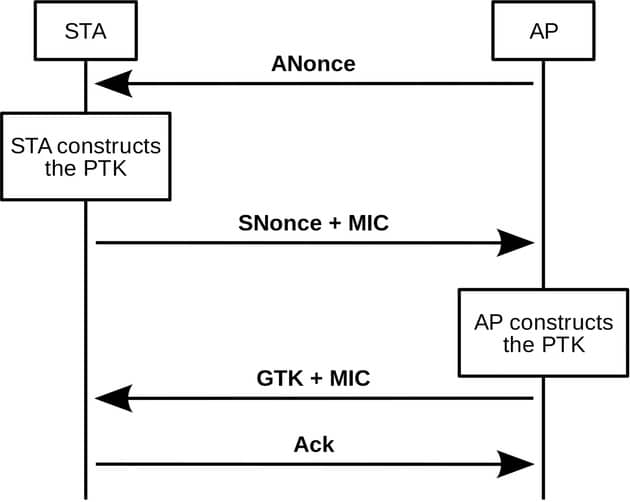

La découverte principale de Mathy Vanhoef, c’est qu’il existe une faille dans la phase de connexion à un réseau Wi-Fi sécurisé par le protocole WPA2. En théorie, la sécurité de la connexion est assurée par une technique nommée 4-Way Handshake, une phase de négociation qui permet à un appareil (votre smartphone, par exemple) de se connecter à un autre appareil (votre routeur, par exemple).

Lors de la connexion, le routeur Wi-Fi qui offre le point d’accès doit s’assurer que l’appareil qui veut se connecter au réseau est autorisé à le faire, c'est-à-dire qu’il dispose de la clé d’accès au réseau. Au lieu de transférer le mot de passe en clair sur le réseau, cette phase de négociation se fait en quatre étapes :

- Le routeur transmet tout d’abord un « nonce », un chiffre généré aléatoirement et qui n’est utilisé qu’une seule fois ;

- Le client récupère ce nonce et envoie au routeur son propre nonce accompagné d’un code d’authentification qui est la preuve qu’il dispose du bon mot de passe ;

- Le routeur génère à partir de ces données une clé temporaire d’accès qui est transférée au client pour permettre à ce dernier de se connecter, en même temps que le code d’authentification ;

- Le client envoie finalement une confirmation au routeur.

La clé transmise par le routeur à la troisième étape ne sert pas seulement à finaliser la connexion, elle permet aussi de chiffrer tous les échanges. Sur un réseau Wi-Fi sécurisé en effet, les paquets échangés entre les clients et le routeur sont chiffrés pour qu’ils ne puissent pas être exploitables en cas d’interception par un tiers.

C’est précisément cette fonction qui est visée par KRACK. Puisque tout passe par les ondes du Wi-Fi, il peut y avoir des pertes et le protocole WPA2 a prévu des garde-fous. Par exemple, si le routeur ne reçoit pas de confirmation de la part du client, c'est-à-dire s’il manque la quatrième étape de la négociation, la troisième étape est répétée. En clair, le routeur n’envoie pas une seule fois la clé de chiffrement à l’étape 3, il répète cet envoi à plusieurs reprises tant qu’il n’a pas reçu de confirmation. Ce qui veut dire aussi que le client peut recevoir plusieurs fois la clé de chiffrement.

L’attaque consiste à simuler cette troisième étape pour tromper le client. L’objectif est de le forcer à utiliser une clé de chiffrement préexistante plutôt que la nouvelle clé envoyée à chaque fois par le routeur. En cas de réussite, le client se connecte au réseau Wi-Fi sécurisé en utilisant une clé connue par l’attaquant. La faille peut alors être exploitée.

Que peut-on obtenir grâce à cette faille ?

KRACK permet à un tiers malveillant d’afficher en clair les paquets échangés sur un réseau sans fil sécurisé par le protocole WPA2 ; elle permet aussi d’en injecter à l’insu des utilisateurs.

Cette vidéo de démonstration publiée par Mathy Vanhoef présente ce qu’il est possible de faire avec un smartphone sous Android 6.0 :

Voici comment un attaquant pourrait exploiter cette faille de sécurité :

- Connaître le détail de votre utilisation, c'est-à-dire lister tous les sites et toutes les pages que vous visitez avec un appareil ;

- Forcer la connexion non sécurisée sur les sites qui proposent les deux options (HTTP et HTTPS) et donc intercepter les données de formulaires qui sont alors transmises en clair, par exemple le nom d’utilisateur et le mot de passe d’un compte en ligne ;

- Modifier les requêtes pour envoyer l’utilisateur vers un faux site (phishing) au lieu du site véridique et récupérer des informations personnelles par la même occasion.

Tous les appareils ne sont toutefois pas concernés par toutes ces exploitations. Le pire, à ce jour, concerne les terminaux Android à partir de la version 6.0 et les appareils sous Linux. Pour ceux-là, une faille supplémentaire permet d’accéder à la totalité des paquets déchiffrés et de manipuler totalement la connexion.

Sur les dernières versions d’iOS, de macOS et de Windows, la faille ne donne pas autant de pouvoir à l’attaquant puisqu’il n’est pas possible de déchiffrer totalement la connexion. La faille laisse malgré tout la porte ouverte à des attaques de type MITM (Man in the Middle).

Quels appareils sont concernés ?

Tous les appareils sont susceptibles d’être touchés par la faille de sécurité, mais les fabricants et éditeurs de système d’exploitation travaillent déjà sur des correctifs. Microsoft est le premier à avoir réagi, avec une mise à jour disponible dès aujourd'hui pour les versions maintenues de Windows.

Si vous utilisez un ordinateur avec une distribution Linux récente, ou un smartphone Android basé sur Android 6.0, Android 7.0 ou Android 8.0, vous êtes dans la pire des situations. KRACK peut permettre à une personne malveillante d’obtenir la liste de tous les paquets échangés sur le réseau Wi-Fi, mais elle permet aussi de modifier la connexion à la volée sans que vous puissiez le savoir. À titre d’information, environ 41 % des appareils Android sont concernés aux dernières nouvelles.

Google a déjà indiqué travailler à une mise à jour d’Android et elle sera disponible dans un mois pour les Pixel. Malheureusement, Google n’est pas le seul acteur à avoir un contrôle et il faudra passer par les constructeurs de smartphones et les opérateurs pour que le correctif soit diffusé plus largement. Il faudra probablement plusieurs semaines encore avant de voir la faille comblée totalement de ce côté.

Ce sera plus facile pour Apple, qui contrôle entièrement le processus de mise à jour. Étant donnée l’importance de la faille, on peut supposer que des mises à jour sortiront dans les prochains jours. Les versions actuelles de macOS et iOS sont peut-être même déjà corrigées, puisque l’information avait été distribuée en avance par le chercheur en sécurité.

[MàJ 16/10/2017 19h47] : outre Microsoft, Intel a réagi très rapidement et propose de nouveaux pilotes pour ses produits Wi-Fi. Si vous utilisez un ordinateur sous Linux, un patch correctif est déjà disponible et peut facilement être installé sur les distributions basées sur Debian (dont Ubuntu), les autres devraient suivre rapidement. Quant à OpenBSD, le correctif était déjà appliqué dans les versions actuelles.

Une liste de mises à jour annoncées ou disponibles est proposée à cette adresse. On attend toujours une communication d’Apple à cette heure.

[MàJ 16/10/2017 20h18] : Apple indique ce soir que la faille est déjà corrigée dans les bêtas d’iOS, tvOS, watchOS et macOS. Ce qui signifie a priori qu’il faudra attendre les mises à jour de chaque système pour que tout le monde en profite, mais cela devrait probablement venir d’ici la fin du mois.

[MàJ 17/10/2017 09h48] : Free a réagi dans la soirée également pour indiquer que ses Freebox n'étaient pas concernées par la faille.

Que faire pour se protéger ?

Il n’y a rien à faire pour le moment, sauf à couper le Wi-Fi si votre appareil dispose d’une autre méthode de connexion et si la sécurité de vos données est essentielle. La meilleure protection sera de mettre à jour tous vos appareils dès qu’un correctif de sécurité sera proposé.

Précisons que vous devrez mettre à jour les clients, c'est-à-dire les smartphones, tablettes, ordinateurs et autres objets connectés, non pas les routeurs eux-mêmes. Donc surveillez bien les mises à jour d’iOS, de macOS, Windows, Android et aussi des ampoules, thermostat et autres réfrigérateurs connectés.

Le problème va se poser pour certains objets connectés qui ne sont plus maintenus, ou qui ne sont jamais mis à jour. Le cas échéant, ils seront toujours fragilisés par KRACK et vous devrez alors envisager de vous en passer éventuellement. Il faudra faire le point dans quelques mois et agir en fonction.

Cette faille a-t-elle déjà été exploitée ?

On ne peut pas le savoir. Il n’y a aucune exploitation connue à ce jour, mais détecter la faille en action n’est pas possible, ou en tout cas ce n’est pas facile et le chercheur en sécurité reste prudent sur le sujet.

Le prototype utilisé pour démontrer l’existence de KRACK n’est pas disponible publiquement. Mathy Vanhoef publiera son code source dans quelques mois, pour laisser aux principaux acteurs concernés le temps nécessaire pour corriger la faille de sécurité.

Faut-il paniquer ?

Non, parce qu’il n’y a a priori pas d’exploitation connue de la faille. Il n’y a pas non plus de programme qui permette de l’exploiter simplement. Par ailleurs, l’attaquant doit avoir accès à votre réseau Wi-Fi, c'est-à-dire être suffisamment proche de votre routeur. Enfin, sauf pour les terminaux Android concernés, l’exploitation de cette faille n’est pas aisée.

Cela ne veut pas dire que vous n’avez pas à vous inquiéter du tout. Inutile de paniquer, mais mettez à jour tous vos appareils dès que les mises à jour de sécurité seront distribuées.

Comment cette faille a-t-elle été découverte ?

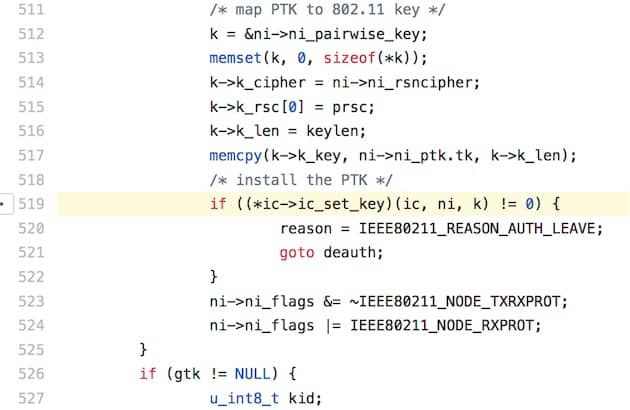

Mathy Vanhoef explique sur le site mis en place pour l’occasion qu’il a découvert la faille de sécurité un petit peu par hasard, en procrastinant. Il devait terminer un article scientifique pour son université et il a été distrait par la lecture du code source d’OpenBSD concernant le 4-way Handshake (on s'occupe comme on peut).

C’est en parcourant ce code source qu’il a repéré une fonction qui pouvait potentiellement poser problème si elle était appelée plus d’une fois. Son intuition était bonne : quelques semaines plus tard, il dénichait la faille de sécurité et créait un outil pour prouver la faisabilité de l’attaque.