C’est la revanche de Windows XP. Le bon vieux système d’exploitation, dont Microsoft a officiellement cessé le support le 8 avril 2014 (ce qui n’est pas tout à fait vrai dans les faits), a pourtant bénéficié d’une mise à jour exceptionnelle ce vendredi 12 mai. L’éditeur a en effet mis en ligne un correctif à destination de Windows XP, ainsi que pour Windows 8 et Windows Server 2003 (toutes les infos sont ici), et ça n’est pas pour la galerie : cette mise à jour est absolument indispensable pour éviter l’attaque Wanna Decryptor, ou WannaCrypt.

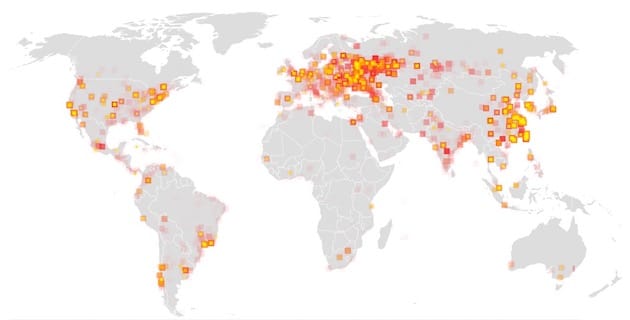

C’est le petit nom du rançongiciel qui se déploie massivement à travers le monde depuis hier (lire : Un ransomware met la pagaille au Royaume-Uni, en Espagne et ailleurs). Une centaine de pays sont touchés et, selon les chercheurs en sécurité, WannaCrypt aurait infecté plus de 100 000 PC. Microsoft explique que Windows 10 n’est pas concerné.

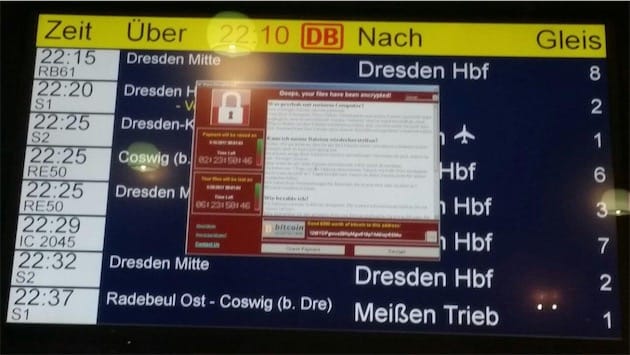

Le système de santé britannique fait partie des victimes les plus touchées, et depuis hier des histoires horribles nous parviennent d’outre-Manche de patients qui n’ont pas pu se faire opérer ; il faut dire que 90% du National Health Service fonctionne encore sous Windows XP… Mais le Royaume-Uni n’est pas le seul pays infecté : c’est le cas aussi de l’Allemagne avec la Deutsche Bahn (voir capture ci-dessus), en Russie ou encore en Asie. Le New York Times a mis en ligne une carte interactive où l’on peut voir la propagation du rançongiciel.

La France aussi est frappée. Le CERT, Centre de veille et d’alerte de l’ANSSI (agence de la sécurité des systèmes d’information) a posté un bulletin d’alerte prévenant de la propagation d’un ransomware qui affecte les systèmes d’exploitation Windows. Renault a été touché, rapporte l’AFP, mais le constructeur automobile « fait le nécessaire pour contrer cette attaque ». L’inquiétude est de mise pour lundi alors que de nombreuses entreprises — en particulier les PME — vont revenir au travail.

La propagation semble toutefois se ralentir : non seulement Microsoft a pris rapidement les choses en main, mais encore le chercheur en sécurité MalwareTech a, un peu par hasard, trouvé le moyen de bloquer le déploiement du logiciel malveillant. Ce dernier se connecte à un site web (dont l’URL est présente dans son code) et s’il n’y parvient pas, la diffusion se poursuit. En achetant le nom de domaine, ce chercheur a tout simplement fermé le robinet de la propagation.

Rappelons que WannaCrypt, qui se propage au travers de courriels, exploite une vulnérabilité qui faisait partie de l’arsenal de la NSA. Les Shadow Brokers, un groupe de pirates qui entretiendrait des liens avec la Russie, sont parvenus à subtiliser ces informations en avril. Ce ransomware chiffre les données du PC infecté et réclame 300 $ en bitcoin pour les libérer.

Pour éviter ces graves problèmes de sécurité, il faut mettre constamment à jour ses machines, ce qui dans des grandes infrastructures comme le NHS anglais peut poser des problèmes logistiques ; et aussi mettre en place une stratégie de sauvegarde de ses données, de telle sorte de pouvoir réinstaller une version antérieure propre en cas d’infection.