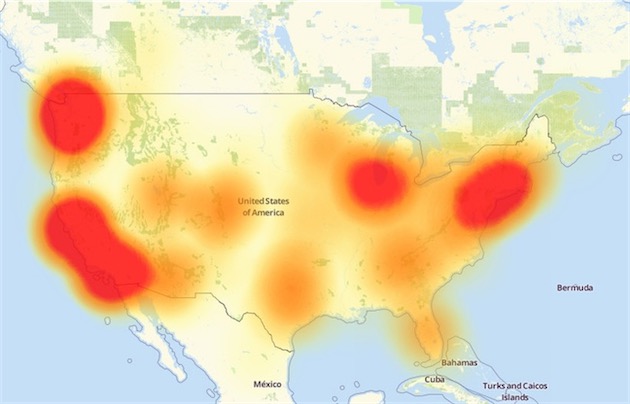

L’attaque qui a pesé hier soir sur le fonctionnement de quantité de sites web petits ou (très) gros à travers le monde a comme un air de déjà vu.

Ce sont à nouveau des objets connectés — que l’on imagine bien plus inoffensifs et passifs que de gros PC — tels que des routeurs, caméras IP ou des platines d’enregistrement vidéo qui ont été asservis à l’insu de leurs propriétaires par un malware, fédérés puis télécommandés pour assaillir de requêtes les serveurs de la société américaine Dyn. Celle-ci fournit un service indispensable de gestion de DNS. Le système qui fait correspondre les adresses URL des sites que l’on tape aux adresses IP de leurs serveurs.

Fin septembre, ce vecteur d’attaque avait été utilisé pour tenter de mettre à genoux l’hébergeur français OVH, le plus gros en Europe dans son domaine. L’assaut avait été contenu mais non sans mal (lire : Hébergeur : OVH attaqué par des… caméras connectées).

Même mode opératoire, en septembre encore, contre le blog de Brian Krebs, spécialisé sur l’actualité de la sécurité. Akamai avait pu contrer l’attaque, d’une ampleur inédite, où des pointes de traffic de 665 Go par seconde avait été relevées en direction du blog. Un volume bien au dessus du pic de 363 Go par seconde qu’Akamai avait enregistré précédemment dans l’année. S’agissant d’OVH, l’afflux de requêtes avait atteint le tera-octet par seconde.

D’après les chercheurs de Flashpoint, l’un des botnets associé à l’attaque d’hier utilisait le malware Mirai. Sa spécialité est de chercher sur le web de petits appareils connectés sur lesquels s’installer. Une caméra IP en soit n’a guère de puissance mais c’est l’accumulation de ces petits soldats qui finit par constituer une armée à l’impressionnante force de frappe.

L’accès à ces appareils est théoriquement limité par la présence d’un identifiant et mot de passe utilisateurs. Leurs propriétaires peuvent d’ailleurs les modifier depuis une interface web d’administration. Cependant, ces identifiants par défaut inscrits en usine sont parfois maintenus dans les firmwares et accessibles en ligne de commande, par un accès distant Telnet et une connexion sécurisée SSH.

L’utilisateur pense avoir modifié ses identifiants alors qu’en réalité leur version originale subsiste. Et aucune fonction n’est proposée pour y accéder. Ce malware Mirai profite alors de l’aubaine. Une fois qu’il s’est installé, il utilise son hôte pour partir en chasse d’autres appareils, armé d’une liste de mots de passe par défaut connus.

Le 6 octobre, Flashpoint disait avoir recensé au moins 515 000 de ces appareils capables d’être infectés. Brian Krebs ajoute que le botnet Mirai utilisé hier s’appuie très largement sur les équipements d’une seule société chinoise, XiongMai Technologies. Celle-ci fabrique des composants et cartes électroniques qu’elle vend à des fabricants de périphériques. Insuffisamment protégés contre ce type de malware, ces composants se trouvent être de véritables chevaux de Troie en puissance.

« Il est remarquable de constater que pratiquement l’intégralité du catalogue produit d’une société a été transformé en un botnet qui attaque aujourd’hui les Etats-Unis », constatait hier Allison Nixon, directeur de recherche chez Flashpoint.

Toujours d’après Flashpoint, le botnet Mirai activé hier (il n’était pas le seul) était différent de celui employé lors des attaques de septembre. Peut-être s’agit-il des mêmes personnes néanmoins mais cela reste encore incertain. Tout comme les motivations des responsables de ces attaques qui semble être à chaque fois une répétition pour une prochaine de plus grande envergure.

“Anna_Senpai”, pseudo du ou de la hacker qui a dirigé le botnet contre le blog de Brian Krebs a rendu public le code source de Mirai au début du mois. Peut-être pour le répandre le plus largement possible et diluer les traces qui remonteraient à lui/elle. Depuis, Mirai est ainsi virtuellement utilisable par n’importe qui.