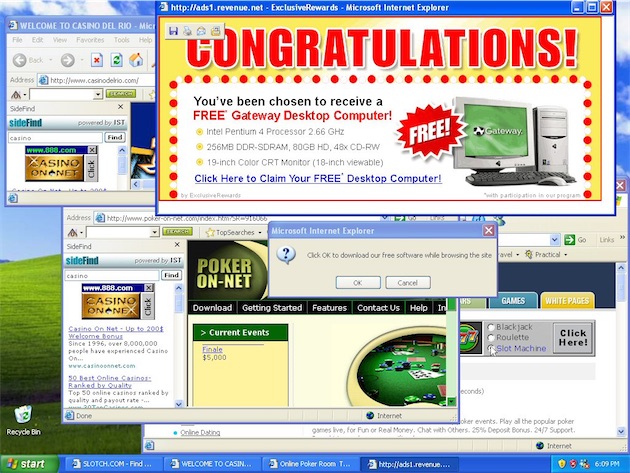

Lenovo ne voulait que le bien de ses clients quand le constructeur pré-installait d’office un adware dans ses ordinateurs. Superfish, repéré dès septembre dernier par des utilisateurs, avait pour mission d’offrir une « meilleure expérience de shopping » qui retourne des listes de produits susceptibles d’intéresser l’internaute. Dans les faits, Superfish est surtout un vilain mouchard qui récupère pour le compte de Lenovo les informations sur le comportement de l’utilisateur, même si la société a indiqué que cette « technologie » se basait uniquement sur les images.

Mais ce qui n’était finalement qu’un adware comme un autre (installé d’office plutôt que téléchargé au hasard d’un surf sur le web, ce qui est déjà répréhensible) était aussi et surtout un nid à vulnérabilités. Les pirates étaient ainsi en mesure de casser la protection HTTPS des sites sécurisés en utilisant une attaque de l’homme du milieu (man in the middle). Ils avaient ensuite tout loisir de récupérer des informations précieuses, comme les identifiants et mots de passe de comptes bancaires, par exemple.

Une fois cette révélation faite, Lenovo n’avait plus guère d’autre choix que d’enclencher un plan Orsec. Le constructeur a précisé que les PC concernés ont été produits entre octobre et décembre de l’année dernière (bien que la découverte de Superfish date de septembre), et que depuis, l’adware n’est plus installé dans ses ordinateurs. Les serveurs permettant à Superfish de remplir son vilain office ont été coupés en janvier, et Lenovo a mis en ligne un outil de désinstallation.

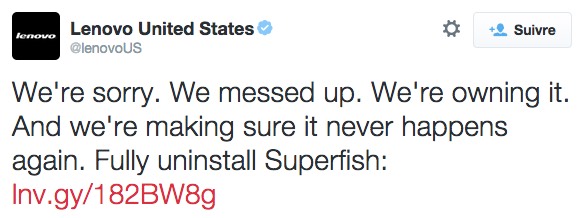

Le constructeur bat aussi sa coulpe sur internet, tout particulièrement sur Twitter, où les CM ne cessent de se confondre en excuses. Les répercussions de cette opération de communication de crise n’auront sans doute qu’un effet limité sur les ventes du numéro un mondial du PC; mais la confiance et l’image de marque ont été ébréchées et c’est sans doute cela le plus inquiétant.