Toutes les failles de sécurité n'ont pas la même urgence et celles comblées hier par Apple étaient particulièrement graves et surtout utilisées. Tous les systèmes de la Pomme, jusqu'à celui des Apple Watch ont reçu un correctif ciblant deux défauts de sécurité signalés par le laboratoire Citizen Labs de l'Université de Toronto.

Ce dernier s'est fait une spécialité de traquer les failles dénichées par l'entreprise israélienne NSO, et c'est encore vers elle que les chercheurs pointent le doigt.

Leur découverte ne date que de la semaine dernière. On mesure l'urgence et la rapidité d'Apple à intervenir. Alors qu'ils contrôlaient un appareil d'un utilisateur travaillant pour une organisation civile basée à Washington et présente dans d'autres pays, ils ont remarqué la présence de failles activement exploitées dites « zero day » (sans correctif connu) et « zero click » (la cible n'a rien à faire pour voir son appareil infecté).

Le nom de l'organisation et son champ de compétences ne sont pas précisés, par contre le groupe NSO a été immédiatement identifié comme étant à l'origine de cette intrusion. La méthode exploitée pour y parvenir a été baptisée BLASTPASS en référence à Passkit, le framework d'Apple utilisé pour Cartes et Apple Pay.

Le Citizen Lab n'a pas encore publié les détails de la méthode utilisée, la priorité va à la diffusion rapide du correctif. À ce stade, il est simplement indiqué que l'intrusion impliquait la réception, dans Messages, d'une pièce-jointe de type Passkit contenant une image vérolée (peut-être une fausse carte ou billet). La victime n'avait même pas besoin d'interagir avec ce message pour que le malware soit planté dans son téléphone.

Le Citizen Labs ne donne pas non plus de précisions sur les contenus auxquels pouvaient accéder les responsables de cet espionnage. Précédemment les communications et échanges par messagerie pouvaient être récupérés à distance.

NSO a lancé trois nouveaux spywares contre iOS en 2022

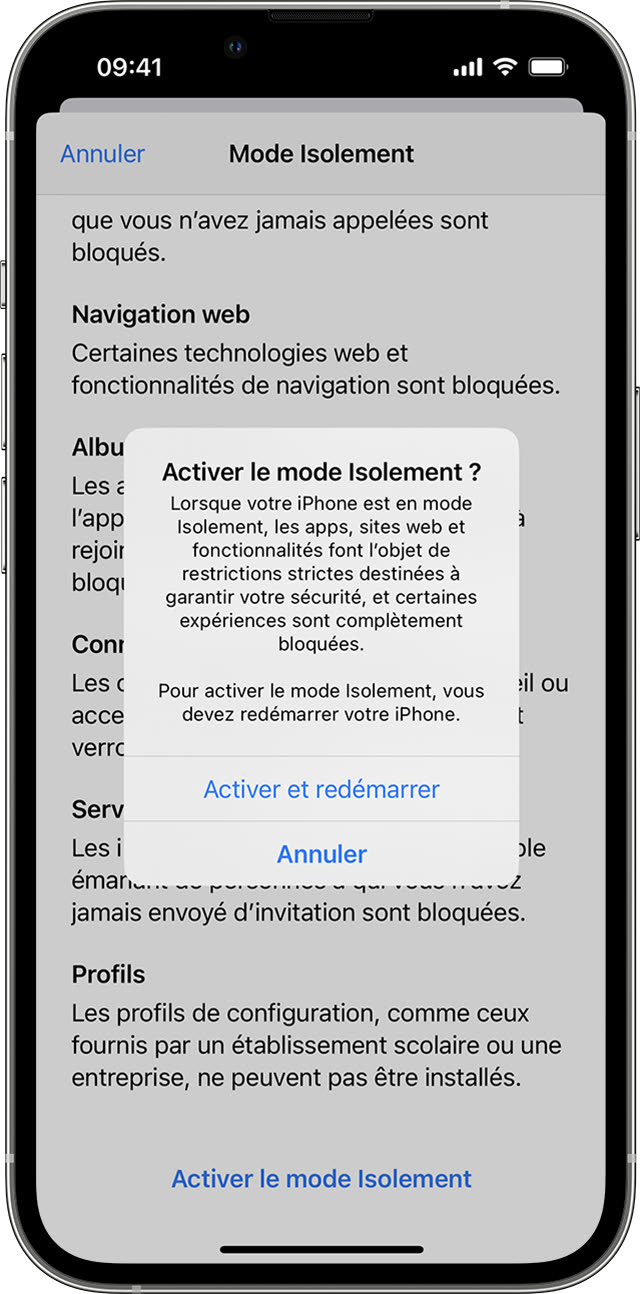

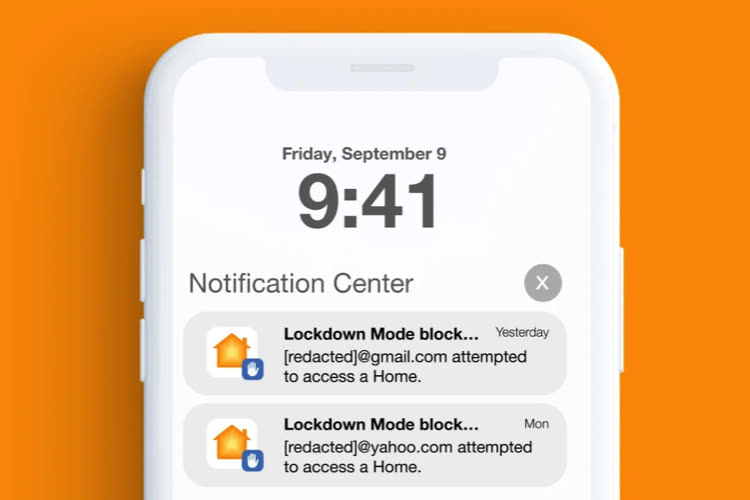

Détail important dans cette nouvelle affaire, les vulnérabilités découvertes sont inopérantes lorsque l'utilisateur a activé le "mode d'isolement" d'iOS. Il a été lancé l'année dernière pour limiter drastiquement les points d'entrée possibles sur les iPhone (iOS 16) et Mac (macOS Ventura) de personnes susceptibles, de par leurs activités et engagements, d'être la cible de ces attaques.

Faut-il activer le nouveau mode Isolement pour protéger ses appareils ?

NSO n'a de toute évidence pas freiné ses efforts pour trouver des moyens de piéger des iPhone. D'autres failles avaient été mise à profit l'an passé. Et le tout en dépit d'une plainte déposée par Apple contre cette société en décembre 2021. Aucune nouvelle information sur l'avancée de cette action en justice n'a été donnée depuis.

Apple porte plainte contre NSO, le créateur du spyware Pegasus