Depuis 2016, Apple offre des primes de sécurité aux développeurs, chercheurs ou hackers qui découvrent d'importantes failles de sécurité dans ses logiciels. Des sommes qui vont de 25 000 dollars à 1 million, en fonction de la nature et de la gravité du bug révélé.

Un programme auquel a participé Nicolas Brunner mais qui l'a laissé amer sur son fonctionnement et sur la manière dont Apple a traité sa découverte. Développeur aux Chemins de fer fédéraux suisse, il est tombé par hasard sur un bug lié à la géolocalisation, présent dans iOS 13 et qu'Apple a confirmé et corrigé dans iOS 14.

C'est en mars 2020, raconte Brunner, qu'en travaillant sur un développement impliquant un suivi de géolocalisation par des beacons, il remarque un comportement anormal d'iOS. Son app de test peut continuer de récupérer la position de l'iPhone alors que l'utilisateur l'a expressément interdit lorsqu'elle est en arrière-plan.

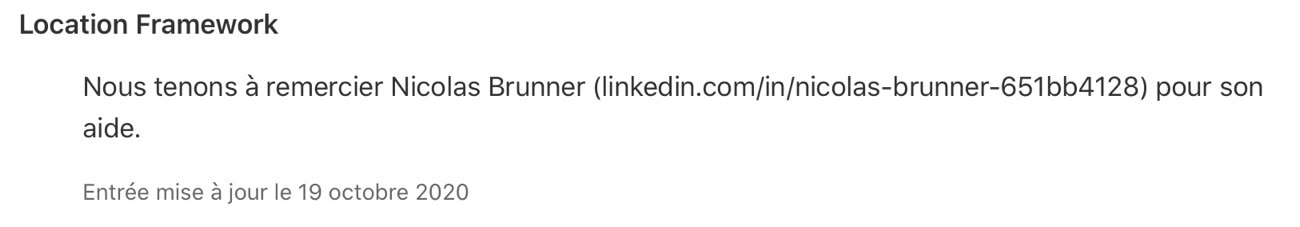

Le 2 mars, il contacte l'équipe de sécurité d'Apple en fournissant tous les éléments pour reproduire ce dysfonctionnement. Le 10 mars il reçoit une réponse le prévenant que ce problème est à l'étude. Ce n'est que 6 mois plus tard, les 8 et 19 septembre, qu'il est informé que la faille est normalement bouchée dans une bêta du futur iOS 14 — on lui demande de le vérifier — et qu'il sera crédité pour sa trouvaille dans la page des mises à jour de sécurité.

Sa contribution reconnue, Brunner en profite pour demander à bénéficier d'une récompense de l'Apple Security Bounty. Une requête légitime puisque que le problème a touché la géolocalisation de l'utilisateur par le système, un cheval de bataille d'Apple.

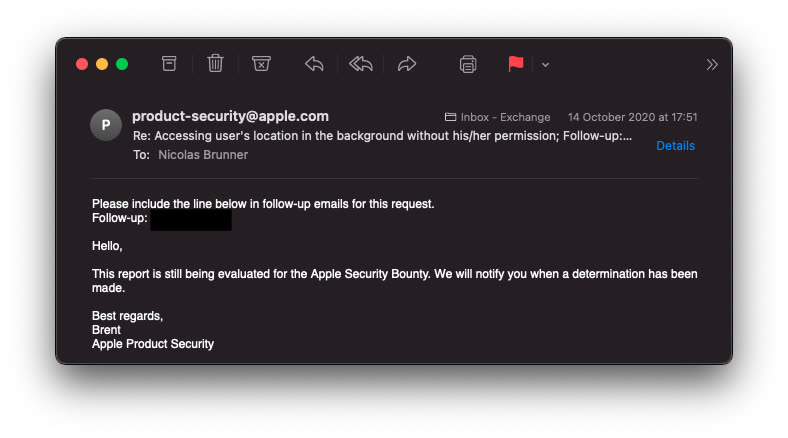

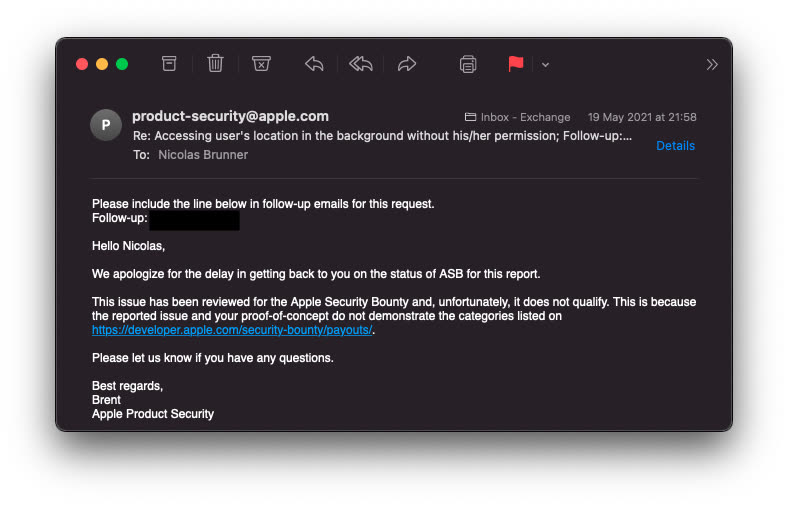

S'en suit une succession d'échanges de mail entre octobre 2020 et mai 2021 où on lui explique que sa demande est étudiée, puis que la décision ne tardera plus et puis… que sa faille n'est pas éligible à une prime. À partir de là et en dépit de relances, Apple n'a plus donné suite.

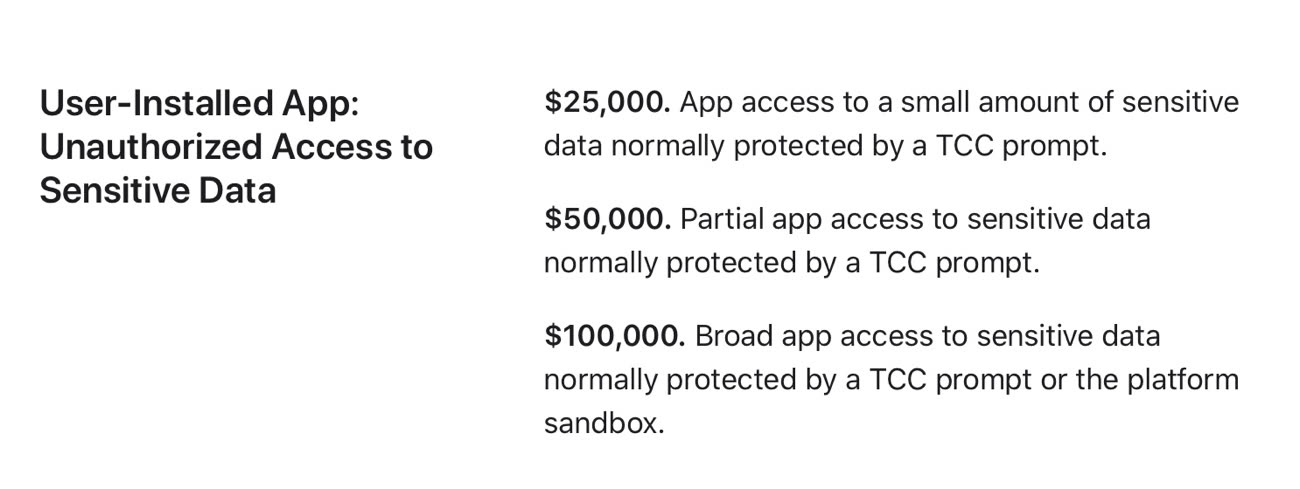

En définitive Apple a estimé que ce bug touchant à la récupération indue de données de géolocalisation par une app n'entrait pas dans les critères d'une récompense. Pourtant la liste des failles inclut justement les accès non autorisés à des données dites sensibles, par des apps installées par l'utilisateur, et qui parviennent à s'affranchir des autorisations données. Qu'Apple refuse l'éligibilité à une prime peut se justifier mais dans le cas présent, la réponse paraît contradictoire.

Cette catégorie de bugs peut amener au paiement de primes de 25 000, 50 000 ou 100 000 $. De belles sommes à l'échelle d'un individu mais modestes pour Apple.

De quoi laisser Nicolas Brunner songeur et surtout agacé par cette expérience. Au vu de cet échange qui se sera étalé sur plus d'un an et avec ce qu'il en est ressorti, il ne voit aucun encouragement à renouveler l'expérience : « J'ai l'impression de m'être fait voler » écrit-il « Je ne vois pas pourquoi un développeur se casserait la tête à créer une app de démonstration, écrire le code source, échanger plusieurs email et tester le correctif dans les versions bêta. En ce qui me concerne on ne m'y reprendra pas ».