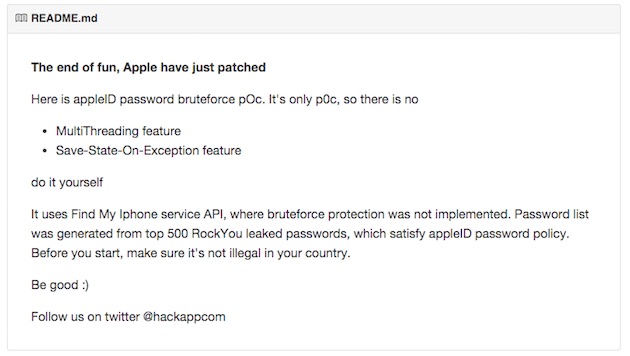

Le mystère s'éclaircit autour de la divulgation de photos personnelles et dénudées de célébrités. C'est apparemment une faille dans le service Localiser mon iPhone qui a permis le piratage des comptes iCloud des victimes. Un script en Python publié sur GitHub permettait de réaliser une attaque par force brute sur des comptes iCloud par l'intermédiaire de l'API du service de localisation.

Autrement dit, ce script permettait d'essayer des milliers de combinaisons jusqu'à trouver le bon mot de passe. Si le mot de passe utilisé était très simple, l'opération pouvait être très rapide.

Apple bloque normalement pendant quelques minutes l'authentification à un compte iCloud après cinq essais infructueux, mais l'API de Localiser mon iPhone contenait une faille qui permettait de passer outre cette mesure de protection.

Une fois en possession du mot de passe, la personne malveillante avait accès à l'intégralité du compte iCloud, dont le flux de photos.

Apple a apparemment comblé cette faille il y a quelques dizaines de minutes. « Fini de s'amuser, Apple vient juste de corriger [la faille] », peut-on lire sur la page GitHub du script.

Il n'est toutefois pas certain que toutes les photos divulguées proviennent d'iCloud. Certains dossiers contenant les photos renferment des fichiers propres à Dropbox.

Pour éviter ce genre de déconvenues, outre utiliser un mot de passe fort, il est vivement recommandé d'activer la vérification en deux étapes. Un code de validation est envoyé sur un appareil censé être sûr (son smartphone, typiquement) quand on se connecte à partir d'un terminal ou d'un lieu différent. La vérification en deux étapes est disponible pour les services d'Apple, de Google et de Dropbox, entre autres.