Une porte dérobée très troublante touche xz, un outil courant sous GNU/Linux

En fin de semaine dernière, une porte dérobée a été découverte dans un outil très utilisé dans les distributions GNU/Linux, XZ Utils. Et sa mise en place est particulièrement troublante.

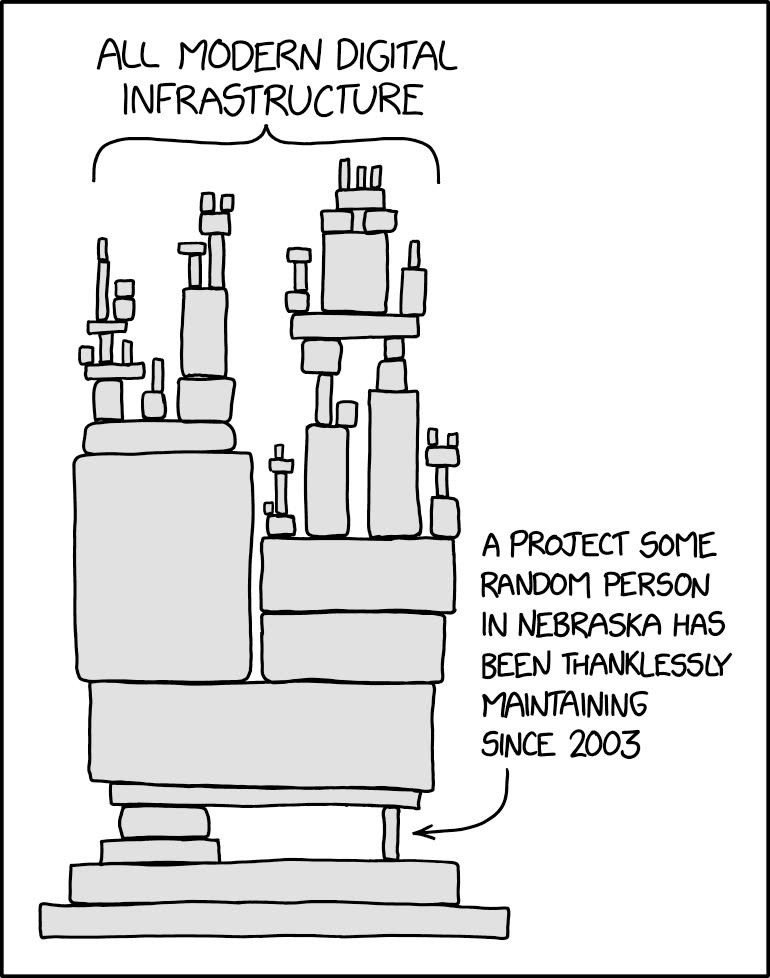

XZ Utils est un outil open source un peu particulier. Il permet de compresser des données avec un algorithme efficace (LZMA, pour Lempel-Ziv-Markov chain algorithm) et reposait jusqu'il y a quelques années sur un seul développeur, Lasse Collin. C'est un cas assez courant, mis en avant dans cette image de xkcd : beaucoup de rouages parfois cruciaux de nos systèmes d'exploitation et applications dépendent d'une seule personne ou d'une équipe très réduite.

Il y a quelques jours, un développeur de chez Microsoft (Andres Freund) s'est rendu compte d'un problème de consommation CPU, et a découvert que la dernière version des outils xz (la 5.6) contenait une porte dérobée. Cette dernière n'est pas anodine : quand un programme lié à la connexion en SSH s'exécute (en simplifiant, une méthode de connexion sécurisée sur une machine distante), la porte dérobée permettait une prise de contrôle de la machine avec une clé spécifique. Cette version n'a heureusement pas été intégrée dans la majorité des distributions GNU/Linux, même si quelques-unes (Fedora Rawhide, fedora 41, Debian testing et unstable, openSUSE Tumbleweed et MicroOS et Kali Linux) ont pu être touchées.

Une mise en place très sophistiquée

La partie troublante vient du fait que la porte dérobée est très sophistiquée, extrêmement bien cachée et (surtout) que sa mise en place a pris plusieurs années. La personne qui a intégré la faille dans le code, JiaT75 (Jia Tan) a commencé à contribuer à divers projets open source vers 2021. Il a ensuite commencé à travailler sur XZ Utils début 2023 et a contribué de façon régulière. Et en février 2024, il a donc envoyé une version qui intégrait une porte dérobée. Il a par ailleurs insisté pour tenter d'inclure sa version à jour (compromise) dans certaines distributions, comme Fedora ou Ubuntu. Vous trouverez un bon résumé (régulièrement mis à jour) à cette adresse.

L'ensemble est très bien caché : la version disponible publiquement sur GitHub et celle utilisée dans les distributions étaient par exemple différentes, ce qui est assez courant pour des raisons pratiques. La porte dérobée n'était intégrée que dans la version pour les distributions et était cachée dans des lignes absconses (ce qu'on appelle de l'obfuscation). Elle ciblait les machines basées sur une architecture x86-64 sous GNU/Linux, donc les Mac ne sont pas touchés. Qui plus est, elle ne se déclenche que dans des cas précis et se cache notamment si un programme de débogage est présent sur la machine ciblée.

Dans les faits, la sophistication de l'attaque laisse penser que cette porte dérobée n'est pas anodine et les différents projets auxquels Jia Tan — qui est plus que probablement un pseudonyme — a participé sont scrutés. Et certains considèrent même que les ressources nécessaires et le temps passé pour intégrer la porte dérobée pointent vers une attaque étatique.

A priori la faille concerne aussi macOS, un brew upgrade (ou équivalent MacPorts) devrait rétrograder xz en 5.4.3 si vous avez la version 5.6.0 ou 5.6.1 installée.

@Pierre Dandumont

Pardon, effectivement, a priori ça ne touche pas ces builds, mais il est recommandé de downgrade tout de même :

https://github.com/Homebrew/discussions/discussions/5243#discussioncomment-8954951

@Pierre Dandumont,

« Probablement pas, non. La faille cible bien Linux et la faille n'était pas dans la version GitHub, donc probablement pas dans la version installée via MacPorts/Brew »

👌

Mais il n'empêche, avec Linux nous avons eu ceci :

CVE-2021-4034

Une faille de sécurité vieille de 12 ans dans un système d'exploitation dont le code est open source et donc accessible à tous !

https://www.it-connect.fr/pwnkit-vieille-de-12-ans-cette-faille-linux-permet-de-devenir-root/

Les failles open source, c'est comme le bon vin, plus elles sont anciennes, meilleures elles sont !

😁

J'aime bien l'illustration XKCD qui est tellement juste mais voilà dans la réalité, cela concerne tout le monde et pas que Linux !

La maintenance, c'est le nerf de la guerre…

👌

« Elle ciblait les machines basées sur une architecture x86-64 sous GNU/Linux, donc les Mac ne sont pas touchés. »

————-

Pas même les nombreux Mac encore sous Intel ?

@Pierre Dandumont

"Apple n'intègre habituellement pas les dernières versions en date des logiciels et ça ne touche que Linux."

———-

Je pensais plutôt au cas d’une installation native de Linux sous Bootcamp.

@Pierre Dandumont,

« Apple n'intègre habituellement pas les dernières versions en date des logiciels et ça ne touche que Linux. »

Même Linux virtualisé sur macOS ?

😉

En gros, toutes les distributions “rolling release” sont touchées. J’étais toujours circonspect face à ce type de distributions, cette histoire ca calme bien…

En définitive un Ubuntu LTS ou Debian Stable convient pour à peu près tous les usages, surtout avec les flatpak maintenant dispo qui permettent d’éviter d’être bloqué avec des paquets trop anciens.

Arch-Linux, bien qu’étant la plus rolling release des rolling releases n’était heureusement pas touchée !

Pour ceux que ça intéresse, il y a une explication encore plus exhaustive de la faille et des circonstances de sa découverte sur Linuxfr.org.

@nykk

Tu as le lien direct ? Je ne trouve qu’une brève de quelques lignes

@Ali Baba

https://linuxfr.org/news/xz-et-liblzma-faille-de-securite-volontairement-introduite-depuis-au-moins-deux-mois

C’est là que j’ai lu l’info, et tu as tous les liens.

@nykk

Ah je crois que j’ai trouvé : https://linuxfr.org/users/ytterbium/journaux/xz-liblzma-compromis

Peut être même une équipe complète de devs derrière ce pseudo 😈

@TDBI,

« Peut être même une équipe complète de devs derrière ce pseudo »

👍

C'est probable effectivement !

👌

L’un des créateurs de VLC, J-B Kempf, avait expliqué sur Reddit que des sévices US lui avaient proposé un paquet de dollars pour introduire une porte dérobée dans le logiciel. Ici, c’est carrément dans des outils de bas niveau avec accès à SSH que la faille a été introduite, donc, c’est vrai qu’on peut se poser des questions quant aux auteurs de l’exploit. Mais c’est aussi là qu’on voit la force du logiciel libre : le code étant disponible, il a été relativement facile de la débusquer.

@nykk

Je ne sais pas si ça a été si facile que ça à débusquer. Est-ce que certaines backdoor ne sont pas passées inaperçu dans certains logiciels libre ?

J’aime beaucoup le libre, mais comme dit dans l’article, je doute qu’il y ait toujours les ressources suffisantes pour contrôler toutes ces briques maintenues par une seule personne ou une toute petite équipe.

Ceci dit, ça fini quand même par se savoir, plus facilement que dans du logiciel propriétaire 😉

@Pato49

Oui, et beaucoup de projets propriétaires dépendent eux même de nombreux composants open sources. (De façon plus ou moins transparente d’ailleurs)

@Pato49,

« Est-ce que certaines backdoor ne sont pas passées inaperçu dans certains logiciels libre ? »

👍

Tout le monde est concerné par les problèmes de failles de sécurité !

Avec Linux nous avons eu ceci :

CVE-2021-4034

Une faille de sécurité vieille de 12 ans dans un système d'exploitation dont le code est open source et donc accessible à tous !

https://www.it-connect.fr/pwnkit-vieille-de-12-ans-cette-faille-linux-permet-de-devenir-root/

L'open source re règle rien, le code propriétaire non plus !

👌

@nykk,

« Mais c’est aussi là qu’on voit la force du logiciel libre : le code étant disponible, il a été relativement facile de la débusquer. »

🙃

Vous voulez dire quand Andres Freund, un développeur de chez Microsoft, trouve une faille passée inaperçue par ceux qui sont supposés surveiller le code open source, c'est une preuve de supériorité de la communauté open source ?

Il a juste fait son boulot correctement. C'est lui qui a tout le mérite…

Et le code est tellement disponible que certains en profitent pour y intégrer des portes dérobées de première catégorie !

Okay la faille est de qualité supérieure je veux bien le reconnaître !

Chez Microsoft, ils doivent être jaloux…

😁

Sur les Synology pas d’impact car la version de XZ est trop ancienne. Voir sur reddit : https://www.reddit.com/r/synology/comments/1broain/is_synology_dsm_7_affected_by_the_recently_found/?rdt=61428

Cette histoire est totalement passionnante, vu son degré de sophistication en terme de technicité, de temps, de moyens, d'ingénierie sociale…

Rares dans le monde, les personnes et entités capables de faire cela. Le temps étant trop long pour une entreprise, il est fort probable que cela soit une entité étatique ou para étatique.

Reste, et comme le rappelle Pierre dans son article, que cet événement démontre une nouvelle fois que des pans entiers de notre société numérique repose sur de l'OpenSource (sans que les États ou les entreprises soutiennent réellement, en termes humains ou financiers, les briques qu'ils utilisent dans leurs propres solutions) et que nombres de projets ne sont en fait maintenus que par quelques personnes seulement (voire une seule) avec tous les risques que cela comportent, pour le mainteneur en premier lieu (stress, moyens de subsistance, etc.) que pour le projet, parfois critique pour d'autres systèmes.

@vincentn

Oui, c’est absolument fascinant. Ça rappelle un peu le projet Stuxnet. Je serais curieux de connaître l’organisation a l’origine de cette faille.

Si celle-ci passe inaperçue, combien sont déjà déployées ?

@OliveInitialWasp,

« Ça rappelle un peu le projet Stuxnet. »

🙃

Pas exactement le même type d'attaque !

Stuxnet était un ver informatique sur Windows fonctionnant en rootkit. Il utilisait 4 failles “zero day” de Windows !

Le ver était tellement performant qu'il s'est même évadé dans la nature…

😁

Moi :

Bonjour Copilot, peux-tu m'expliquer comment fonctionne Stuxnet ?

Edge Copilot :

**Stuxnet**, découvert en **2010**, est un ver informatique conçu pour attaquer les installations nucléaires iraniennes. Voici comment il fonctionne :

1. **Origine et Objectif**:

- Stuxnet a été développé conjointement par les gouvernements des États-Unis et d'Israël.

- Son but était de perturber le programme nucléaire iranien en ciblant spécifiquement les centrifugeuses nucléaires.

2. **Création**:

- Stuxnet a été créé dans le cadre de l'**opération Olympic Games**, menée par les services de renseignement des États-Unis et d'Israël.

- Il devait non seulement infecter les ordinateurs, mais aussi endommager les infrastructures physiques.

3. **Propagation**:

- Stuxnet a exploité **quatre vulnérabilités "zero day"** dans les systèmes Windows.

- Il a ciblé les logiciels SCADA WinCC / PCS 7 de Siemens utilisés pour contrôler les centrifugeuses.

4. **Infiltration**:

- Un ingénieur néerlandais, **Erik van Sabben**, a installé des **pompes à eau trafiquées** dans le complexe de Natanz.

- Ces pompes ont été connectées au réseau informatique, permettant la propagation de Stuxnet.

5. **Impact**:

- Stuxnet a temporairement arrêté environ **1 000 des 5 000 centrifugeuses** à Natanz.

- Une erreur de programmation a causé sa propagation à des ordinateurs extérieurs au complexe.

6. **Signification**:

- Stuxnet est considéré comme **la première cyberarme offensive** de l'histoire.

- Il a ouvert la voie à d'autres actions similaires et a montré que les malwares pouvaient causer des dégâts physiques.

¹: [Source](https://www.avast.com/fr-fr/c-stuxnet)

²: [Source](https://en.wikipedia.org/wiki/Stuxnet)

Source : conversation avec Bing, 02/04/2024

(1) Qu’est-ce que Stuxnet et comment fonctionne-t-il ? | Avast. https://www.avast.com/fr-fr/c-stuxnet.

(2) qu'est-ce que Stuxnet et pourquoi est-il important pour la cybersécurité. https://choq.fm/fr/quest-ce-que-stuxnet-et-pourquoi-est-il-important-pour-la-cybersecurite/.

(3) Stuxnet : un ingénieur néerlandais à l'origine de l'infection. https://www.lemondeinformatique.fr/actualites/lire-stuxnet-un-ingenieur-neerlandais-a-l-origine-de-l-infection-92649.html.

(4) Stuxnet, l’espion qui voulait saboter le nucléaire iranien. https://www.numerama.com/cyberguerre/763181-stuxnet-lespion-qui-voulait-saboter-le-nucleaire-iranien.html.

(5) Stuxnet — Wikipédia. https://fr.wikipedia.org/wiki/Stuxnet.

(6) Stuxnet Definition & Explanation - Kaspersky. https://www.kaspersky.com/resource-center/definitions/what-is-stuxnet.

(7) Stuxnet explained: The first known cyberweapon | CSO Online. https://www.csoonline.com/article/562691/stuxnet-explained-the-first-known-cyberweapon.html.

(8) What is Stuxnet? | Malwarebytes. https://www.malwarebytes.com/stuxnet.

(9) Stuxnet: The world's first cyber weapon | FSI - Stanford University. https://cisac.fsi.stanford.edu/news/stuxnet.

(10) How Stuxnet worm took out Iranian nuclear facility in 2010. https://www.9news.com.au/world/how-stuxnet-cyberattack-took-out-natanz-nuclear-facility-in-iran/37694f90-c2e1-454c-9597-e7de8f54e495.

(11) Comment un ingénieur néerlandais a propagé Stuxnet en installant .... https://www.zdnet.fr/actualites/comment-un-ingenieur-neerlandais-a-propage-stuxnet-en-installant-des-pompes-a-eau-39963514.htm.

(12) Remembering Stuxnet and Operation Olympic Games - LinkedIn. https://bing.com/search?q=Stuxnet+Operation+Olympic+Games.

(13) These Olympic Games Launched a New Era of Cyber Sabotage. https://nationalinterest.org/blog/buzz/these-olympic-games-launched-new-era-cyber-sabotage-190082.

(14) Remembering Stuxnet and Operation Olympic Games - LinkedIn. https://www.linkedin.com/pulse/remembering-stuxnet-operation-olympic-games-dawn-new-age-denyer.

(15) Operation Olympic Games: The first cyberweapon | Sandboxx. https://www.sandboxx.us/news/operation-olympic-games-the-first-cyberweapon/.

(16) Operation Olympic Games - Wikipedia. https://en.wikipedia.org/wiki/Operation_Olympic_Games.

(17) Stuxnet - Wikipedia. https://en.wikipedia.org/wiki/Stuxnet.

(18) Stuxnet : Operation Olympic Games NSA Codename. https://www.redpacketsecurity.com/stuxnet-operation-olympic-games-nsa-codename/.

(19) Opération Olympic Games — Wikipédia. https://fr.wikipedia.org/wiki/Op%C3%A9ration_Olympic_Games.

(20) undefined. https://t.co/wATwMNNEo8.

@Scooby-Doo

Effectivement, mais la démarche générale peut ressembler.

On peut imaginer que la porte dérobée placée dans ce logiciel, l’était dans un objectif bien précis en ciblant un système qui en dépendait.

Faute de faille 0day, le plus simple n’est-il pas de placer directement la faille dans le logiciel ?

Les Mac Intel sont donc exposés si ils tournent sous linux bien évidement.

@fredsoo,

« Les Mac Intel sont donc exposés si ils tournent sous linux bien évidement. »

👍

C'est à craindre !

Surtout que Jia Tan a fait d'autres maintenances de code il me semble…

🥳

https://falkvinge.net/2013/11/17/nsa-asked-linus-torvalds-to-install-backdoors-into-gnulinux/

@Ginger bread,

https://falkvinge.net/2013/11/17/nsa-asked-linus-torvalds-to-install-backdoors-into-gnulinux/

😁

Linus Torvalds a dit non !

Jia Tan a dit oui !

C'est la supériorité de l'open source ! Si l'un refuse de le faire, un autre s'en charge !

C'est le meilleur exemple d'esprit collaboratif d'une communauté autour de la maintenance de son code…

Avec le code propriétaire, les failles, on ne les voit pas, c'est super pratique !

Maintenance réduite !

🤪

Imaginez le nombre de logiciels non libre qu’on utilise chaque jours, et dont personne de neutre ne peut analyser le code.. ça laisse rêveur nan? Ou paranoïaque.

Penser que nos ordinateurs sont sur est une simple utopie.

@mk3d

Tu parles de logiciels non libres, là on parle de l OS open source

Justement. Cette faille a été découverte parce que le code est open-source. Si le package était propriétaire et qu’il s’agissait d’une back-door ouverte par un employée, ça aurait pris bien plus de temps à être découvert. Et ça laisse la porte ouverte (hihi) à s’imaginer que plein de logiciels propriétaires sont des passoires.

@Olivier_D,

« Justement. Cette faille a été découverte parce que le code est open-source. Si le package était propriétaire et qu’il s’agissait d’une back-door ouverte par un employée, ça aurait pris bien plus de temps à être découvert. »

🙃

Nimportnawak !

Vous connaissez beaucoup d'éditeurs de logiciels ou de systèmes d'exploitation propriétaires qui confient l'écriture et la maintenance du code à un seul développeur ?

Déjà sous NeXSTEP, une microstructure en France qui développait un logiciel de modélisation et de rendu en 3D, ils étaient quatre développeurs !

Et chacun consultait le travail effectué par les autres ! Donc intégrer une backdoor sans que cela se remarque, mais c'est hautement improbable !

Des erreurs de conception par contre, c'est tout à fait possible !

Non le problème avec l'open source, c'est le cas de ce malheureux Lasse Collin, abandonné seul à la tâche !

C'est une situation qui n'existe pas chez les grands éditeurs !

Trop content de recevoir de l'aide de Jia Tan, Lasse Collin a accepté de suite, backdoor comprise…

😁

« Et ça laisse la porte ouverte (hihi) à s’imaginer que plein de logiciels propriétaires sont des passoires. »

La porte ouverte, elle était chez Linux grâce à Jia Tan notamment !

Pour le coup, la passoire est connue…

https://arstechnica.com/security/2024/04/what-we-know-about-the-xz-utils-backdoor-that-almost-infected-the-world/

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users

https://lists.debian.org/debian-security-announce/2024/msg00057.html

https://news.opensuse.org/2024/03/29/xz-backdoor/

https://www.kali.org/blog/about-the-xz-backdoor/

🤪

@Scooby-Doo

Jsuis tech lead dans une grosse boîte fr qui produit du code. Si moi ou quelqu’un veut faire passer discrètement du code dans une MR, il peut.

Surtout quand les deadline de livraison deviennent tendus que les Merge Review deviennent plus légères.

Et je parle même pas de cacher du code dans la partie Vendor du code: personne ne le verra avant un TRÈS long moment.

(Et tout ce que je viens de dire là, et valable dans énormément d’autres boîtes. Fr et Us)

Et quand je lit que c’est un problème qui n’existe pas dans les grand groupe: 🤣

@mk3d

Mais avec un logiciel non libre auquel on ne peut donc pas accéder au code source, il est impossible qu’un quidam intègre une back-door.

Les entreprises privées maîtrisent leurs développeurs et logiciels, ça serait donc volontaire.

@amonbophis,

« Mais avec un logiciel non libre auquel on ne peut donc pas accéder au code source, il est impossible qu’un quidam intègre une back-door. Les entreprises privées maîtrisent leurs développeurs et logiciels, ça serait donc volontaire. »

👍

Exactement et en plus c'est contrôlé en interne ! Personne bosse seul dans son coin en toute tranquillité chez des grands éditeurs ! Il faudrait que plusieurs développeurs s'accordent pour le faire…

Jia Tan, lui au moins, il n'avait pas ce problème. Il avait tout à portée de main, le code, la bénédiction de Lasse Collin qui cherchait de l'aide !

Et le pire, Jia Tan, c'est peut-être qu'un de ses pseudos divers et variés, et même plusieurs développeurs derrière et pas qu'un individu vu la sophistication de la backdoor !

👌

@Scooby-Doo | :

Votre histoire de nombre de développeur est vrai en théorie. En pratique, l'histoire de Triangle sur iOs démontre que ça n'a pas grand chose à voir.

L'expérience récente avec "Triangle" démontre que vos théories ne sont vraies que dans certains cas, et en tout cas pas une règle.

Par contre clairement qu'un code ouvert permettant à chacun de mettre son nez dedans ne permet pas de cacher, contrairement au code propriétaire, des backdoors.

Alors on peut se poser la question de savoir si on a plus confiance en une entité qui sera plus facilement "achetable" sous prétexte qu'ils sont moins*, mais dont on pourra viser chaque virgule du code, ou si on a confiance en une entité bien plus difficilement achetable mais ou nous n'auront aucune chance de découvrir via le code les possibles backdoors.

*et ne pas oublier que les codeurs "libres" ne le font pas pour le pognon, ils le font souvent sur leur temps libre. La ou un codeur "d'entreprise" le fait déjà pour de l'argent. J'aurais tendance à penser (et c'est très personnel) que le vénal à bien plus de chance de pouvoir être acheté.

@debione,

« J'aurais tendance à penser (et c'est très personnel) que le vénal à bien plus de chance de pouvoir être acheté. »

C'est votre opinion et je la respecte mais ne la partage pas !

Un développeur avec un bon salaire chez un “grand éditeur” n'aura pas trop de problème de fin de mois et surtout souhaitera conserver sa position, voire grimper les échelons.

En compromettant le code qu'il maintient, il risque de perdre infiniment plus que quelqu'un d'isolé.

Sa carrière, des suites au civil voire au pénal en cas de collusion avec un état “voyou” !

De plus, certains font ce type failles pour le sport, l'esprit rebel, l'argent parfois mais aussi par conviction (politique).

De plus, beaucoup de développeurs open source le font par passion mais pas forcément rémunérée ! Souvent en marge d'un autre travail. Certains se sentent corvéables à souhait aussi…

Le risque de fin de mois n'est pas négligeable ou le sentiment de ne pas être considéré à sa juste valeur !

Vous voyez que le risque est non nul !

Et là tout de suite, on peut se poser la question de savoir quel modèle est le plus à risques !

Enfin l'excuse du code disponible aux yeux de tous montre ses limites ici :

1. la communauté open source en charge n'a pas vu cette faille !

2. des failles qui traînent 12 ans aux yeux de tous y compris des experts de la chose, c'est possible aussi !

CVE-2021-4034

Une faille de sécurité vieille de 12 ans dans un système d'exploitation dont le code est open source et donc accessible à tous !

https://www.it-connect.fr/pwnkit-vieille-de-12-ans-cette-faille-linux-permet-de-devenir-root/

Donc vous voyez rien n'est tout blanc ni tout mignon dans ce business…

Pour le fun :

https://malwaretips.com/blogs/backdoormsil-turtleloader-bsddha/

https://www.trendmicro.com/en_us/research/23/g/detecting-bpfdoor-backdoor-variants-abusing-bpf-filters.html

😁

@Scooby-Doo

🤣🤣🤣🤣

Que de fausse certitude en un poste.

Oui, ce n’est pas comparable à un logiciel d’un éditeur lambda, on parle d’un outil basic normalement installé avec toutes les distributions.

A qui profite le crime ?

@FlodeLibourne,

« Oui, ce n’est pas comparable à un logiciel d’un éditeur lambda, on parle d’un outil basic normalement installé avec toutes les distributions. A qui profite le crime ? »

Bonjour Florence, vu le niveau de technicité de la faille et son comportement hautement furtif, je pense que l'on peut raisonnablement penser que c'est étatique !

👌

Une attaque étatique signée Jian Tan... c'est suédois ça, non ? Ils se préparent peut-être à défendre l'īle du Gotland... ?

https://www.bbc.com/news/world-us-canada-68659095

« Le libre y’a pas mieux pour la sécurité! » mais oui mais oui.

https://www.it-connect.fr/une-faille-zero-day-decouverte-dans-adobe-reader-un-correctif-est-disponible/

https://www.it-connect.fr/patchez-outlook-cette-faille-critique-est-particulierement-simple-a-exploiter-cve-2024-21413/

https://www.youtube.com/watch?v=SlIZxdeoWDY